最近發現很多剛接觸滲透方面的小伙伴都不知道實戰挖掘漏洞的訣竅,于是我打算寫一些自己挖漏洞的訣竅。

src推薦新手挖洞首選漏洞盒子,因為漏洞盒子范圍廣,國內的站點都收。相比于其他src平臺,挖掘難道很適合新手。

漏洞挖掘,信息收集很重要。

這里以部分實戰展開講解。

首先說一下谷歌語法吧 !!!

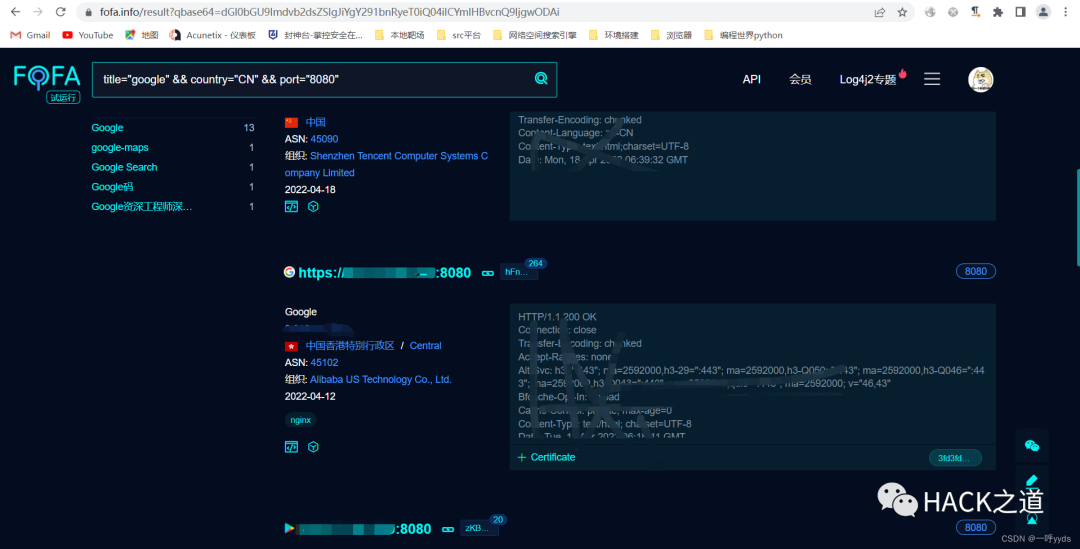

如下可通過fofa、鐘馗之眼、shodan等網絡空間搜索引擎搜索Google鏡像。

# SQL注入挖洞基本流暢

1.找漏洞,通過基本的site:、inurl:谷歌語法。

2.找到一個站點,各種點點點,找他的注入點。

3.找不到注入點,信息收集。

4.然后就是一些列操作。

打開Google鏡像,輸入我們的谷歌語法site:.com 公司。

這樣就會得出域名以.com為后綴相關的公司名稱,在后面加個公司的意義就是指定為公司名稱篩選。

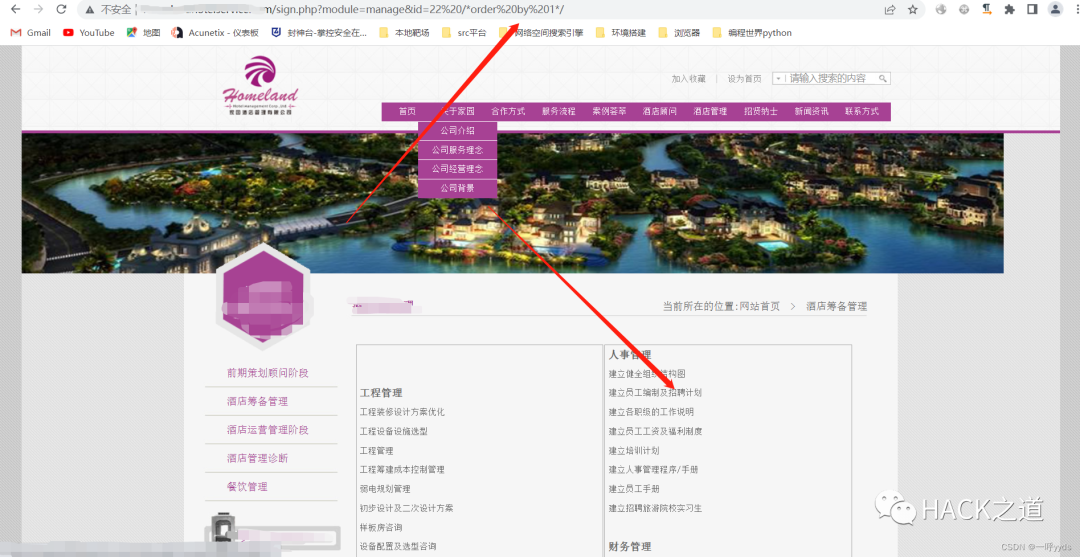

谷歌語法,通過谷歌瀏覽器搜索:site:.com inurl:php?id=22 公司

這里加上了php?id=22,因為咱們的注入點核心在于傳參,所以搜索傳參會更加容易找到漏洞。

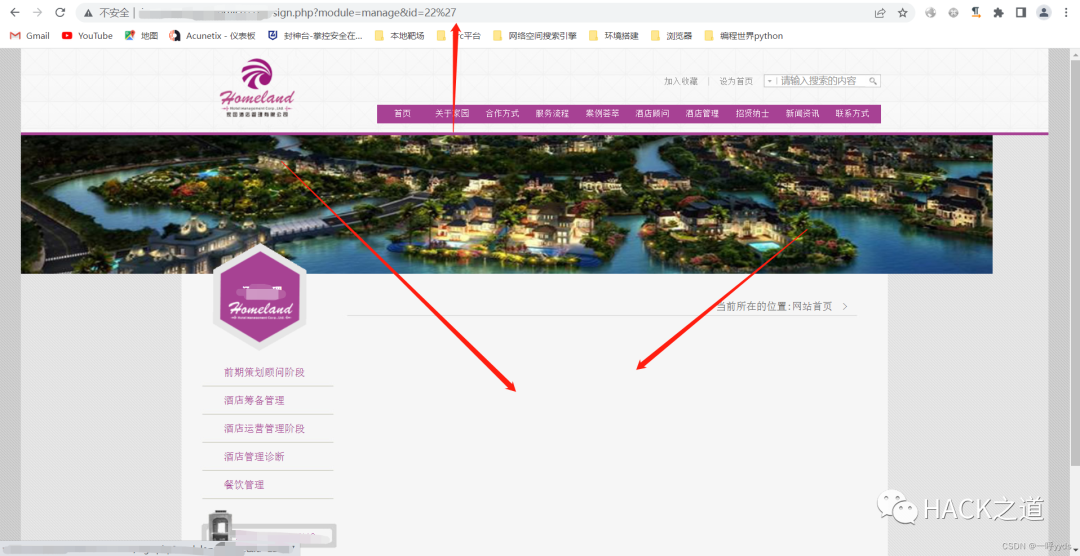

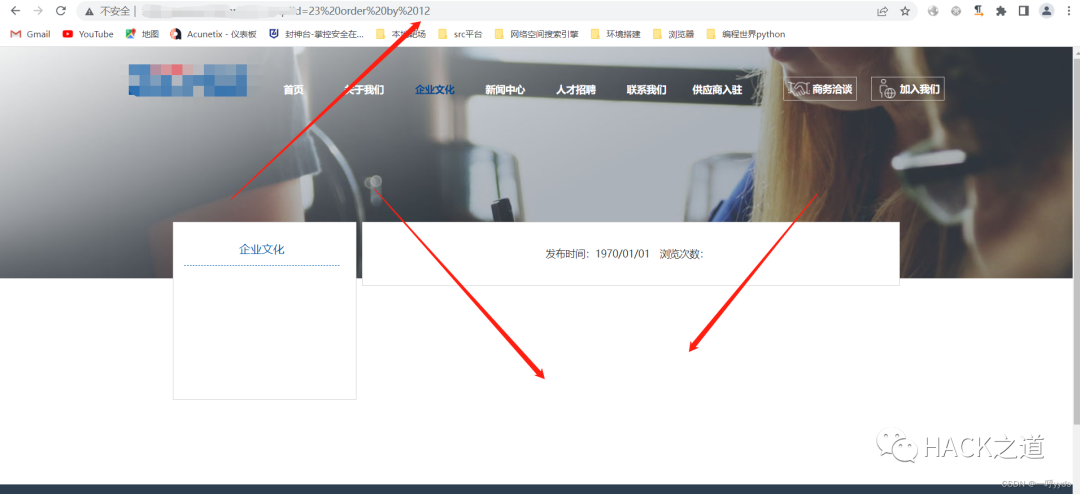

下面我們找到一個網站進行測試。

首先我們輸入單引號: ' ,看頁面發生了變化。

這說明我們輸入的單引號被執行,發生了報錯。這里就極大可能存在SQL注入。

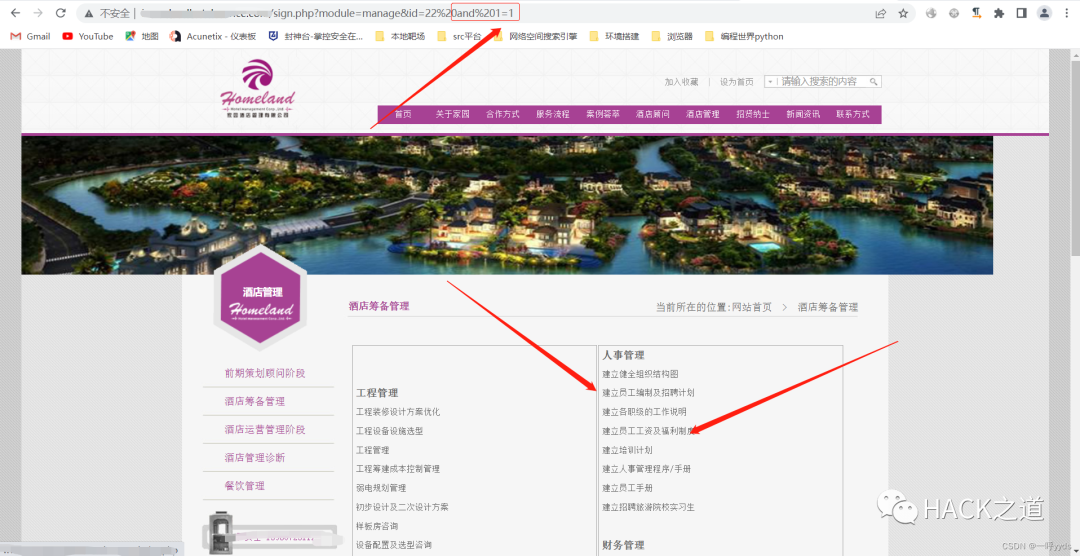

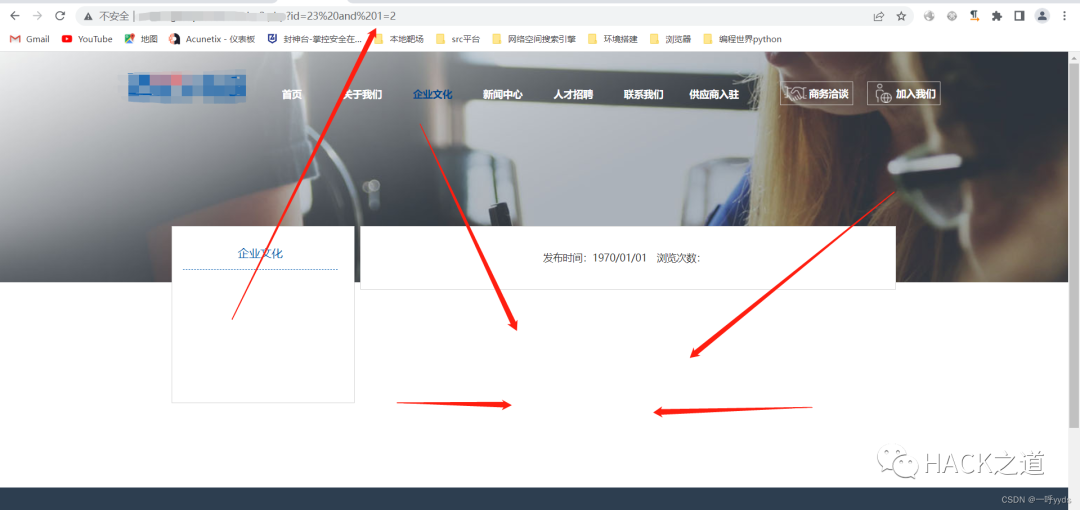

進一步使用,and 1=1 && and 1=2,進行驗證漏洞是否存在。

這里的and 1=1,頁面正常,但在 and 1=2 的時候,頁面也是回顯正常,進一步驗證。

我們繼續使用SQL語句函數,得出結論,我們被網站防火墻攔截了。

沒繞過網站防火墻,這里隨便試了一下內聯注釋法,執行成功了。繞防火墻太繁瑣,我就做多操作了,對于新手來說,遇到防火墻可以直接撤退了。

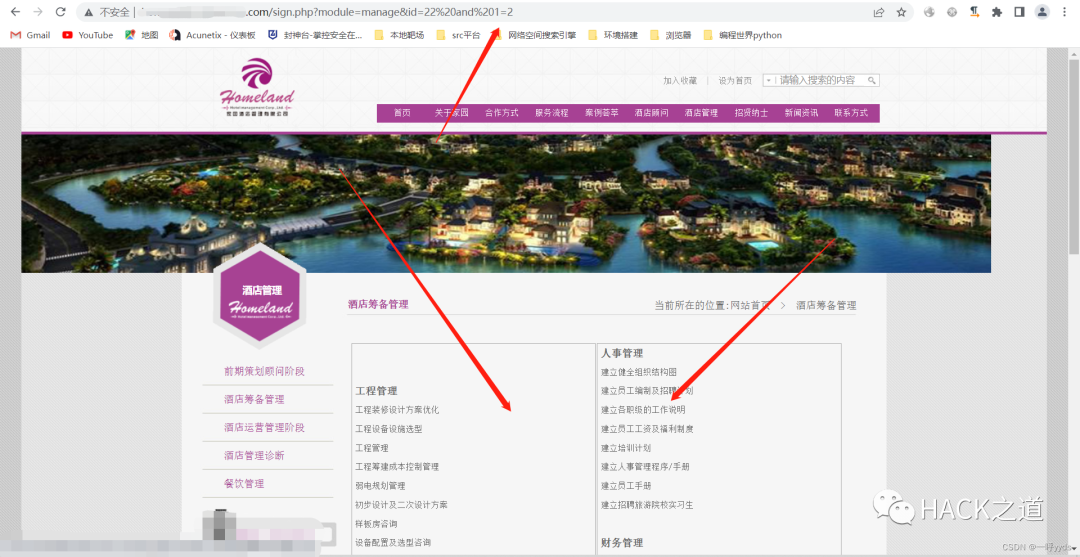

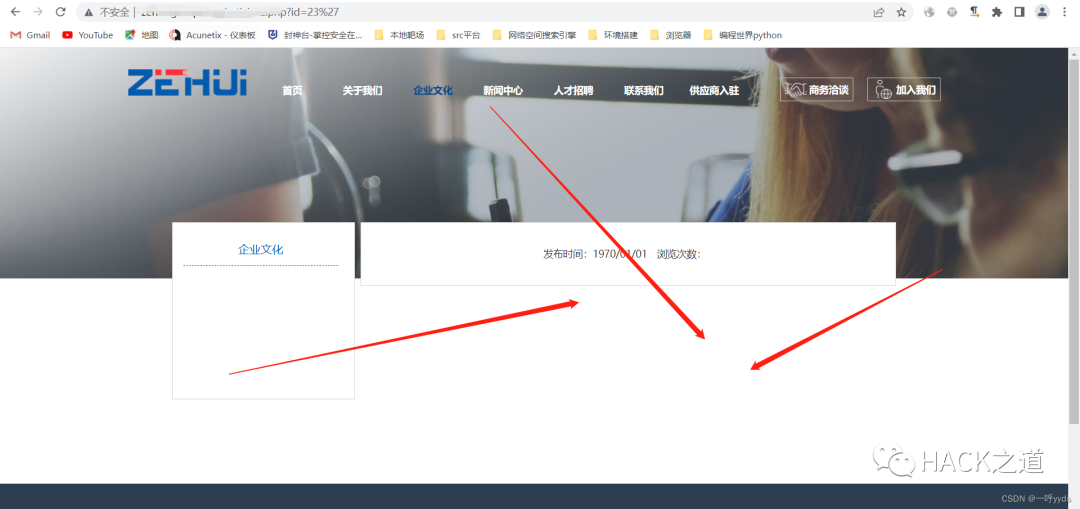

下面找到一個站,輸入單引號',頁面異常,我們找輸入and 1=1 | 1=2,發現1=2異常。

說明我們輸入的函數被數據庫執行,存在SQL注入。

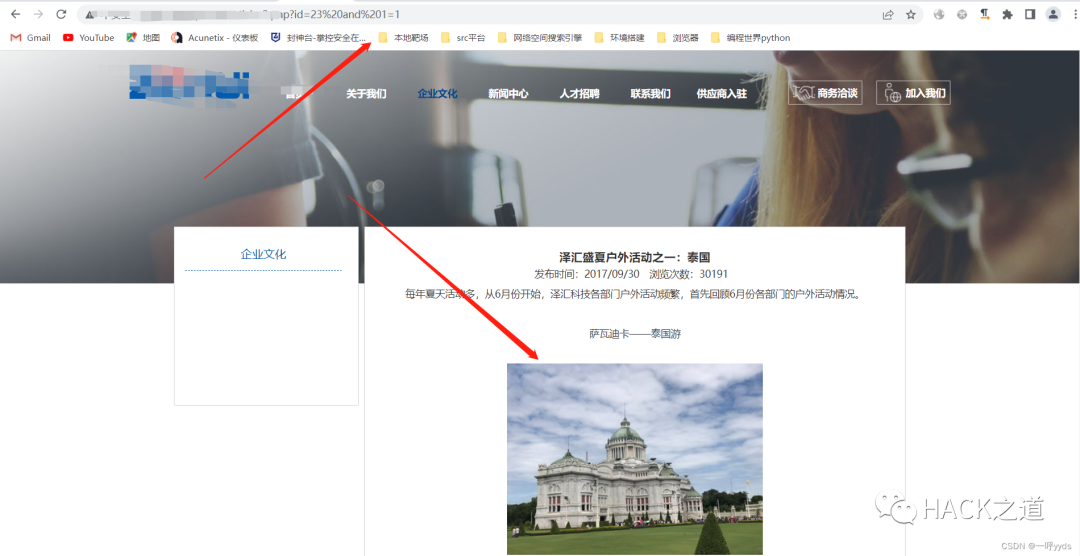

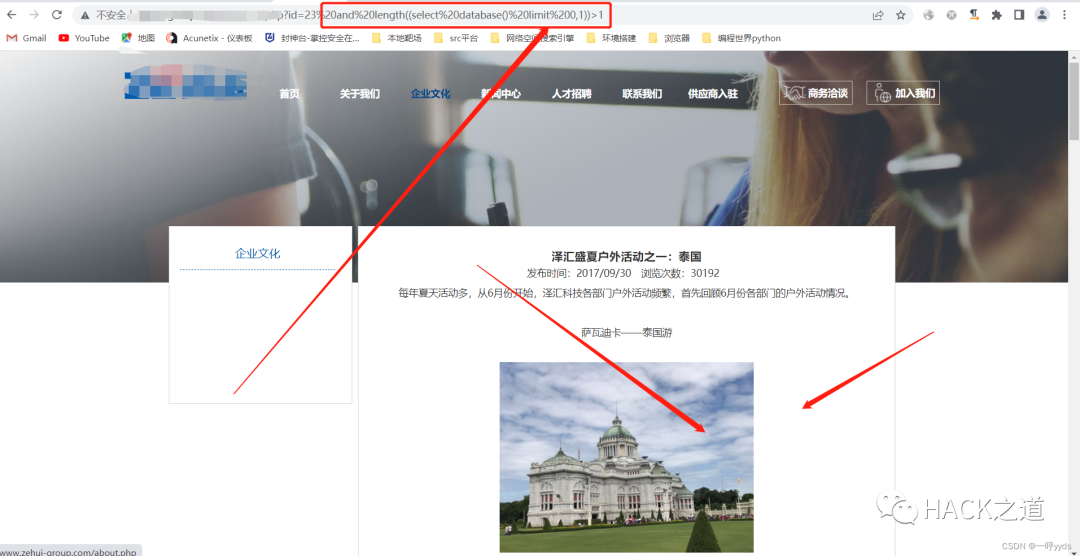

已經測試漏洞存,接下來看能否驗證漏洞。上SQL語句,我們使用order by 11 | order by 12。

order by 11 頁面正常,而order by 12 頁面異常(說明存在11個字段)。

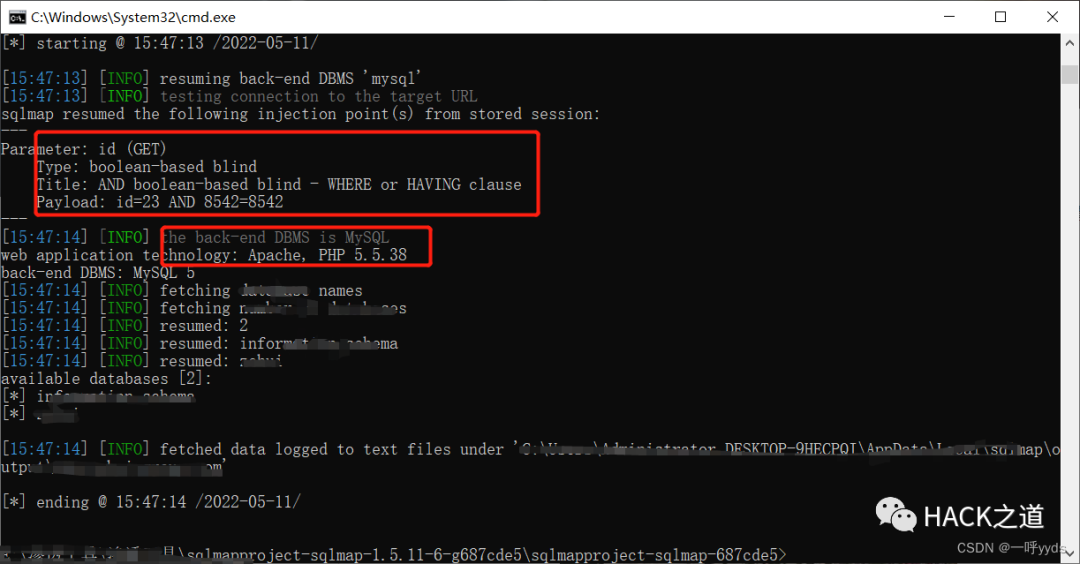

然后我們運用SQL語句,發現這里存在布爾盲注,布爾盲注查詢數據繁瑣,這里直接丟SQLmap跑了。

sqlmap命令:Python sqlmap.py -u 目標URL --dbs(指定目標跑庫名),最后成功得出庫名。

挖洞就是這么的輕輕松松,SQL注入還是特別多的,遇到waf,有想法的可以去嘗試繞過。

XSS漏洞

一般通過搜索到的站點看是否有留言板,可以嘗試盲打XSS,一般一個XSS為中危,直接構建xss語句:<script>alert(1)</script>,見框直接插就行了,彈窗就直接提交src平臺就行了。

XSS一般留言板!!!

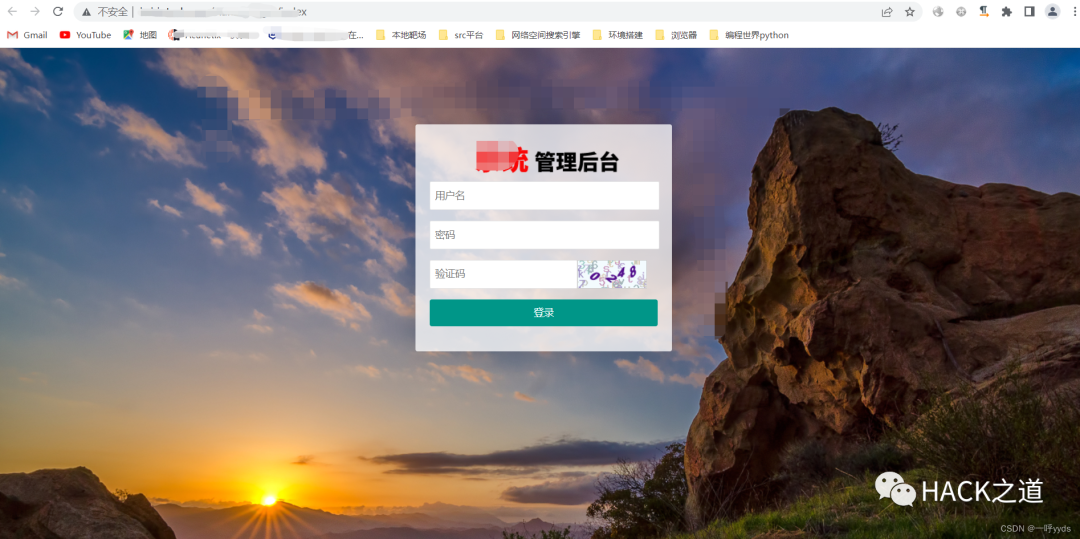

弱口令漏洞挖掘

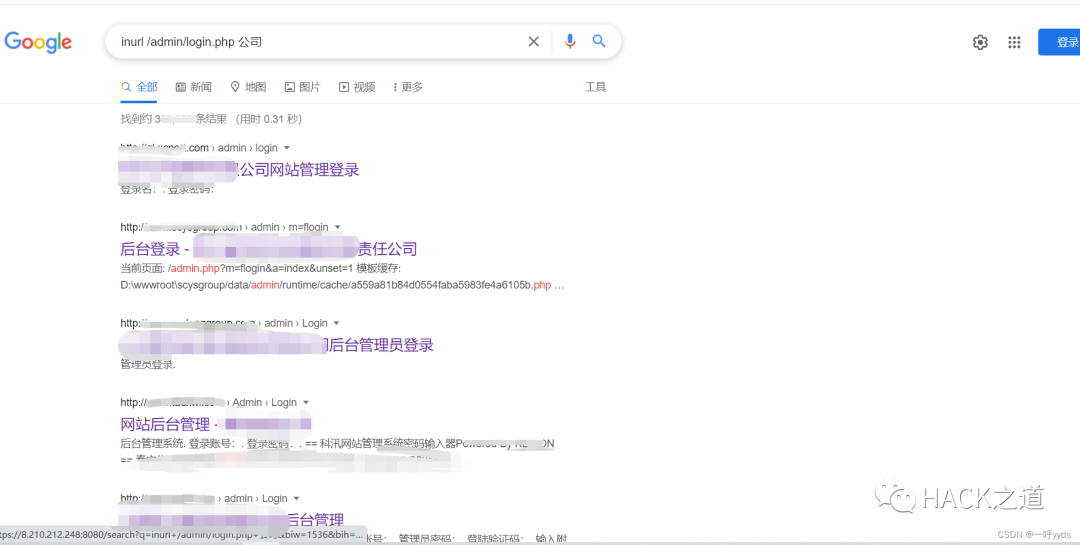

弱口令的谷歌語法:inurl:admin/login.php 公司。

這樣就可以搜到很多公司的后臺咯。

進入后臺可以使用工具批量去爆破弱口令了,如admin/111111等,還可以通過查看js代碼查看是否有存在賬號密碼。

可以去使用或自己構建弱口令爆破工具,這種工具特別多,就不多闡述了。

有的驗證碼就是擺設的,也有抓住包就不會變化的驗證碼。

這些都是挖掘src比較推薦的漏洞,祝大家早日登上榜坐!!!

————————————————

作者:一呼yyds

原文鏈接:https://blog.csdn.net/m0_65606241/article/details/124673704

- 關鍵詞標簽:

- 天融信 SRC挖掘思路及方法