2023年網絡安全

態勢回顧與安全威脅分析

2023年,我們見證了全球網絡安全態勢的嚴峻與復雜,網絡攻擊者利用AI等新技術升級武器,技術手段日新月異、專業化程度越來越高,攻擊的頻率和力度持續攀升。在這一年,全球范圍內發生的勒索攻擊、數據泄露、零日漏洞及供應鏈攻擊事件層出不窮,關鍵信息基礎設施面臨的網絡安全形勢日趨嚴峻。

01 “零日漏洞+供應鏈攻擊+勒索”,組合式勒索攻擊創歷史新高

據國際網絡安全公司Rapid統計,2023年勒索軟件攻擊創下歷史新高,共計43個勒索組織制造5200起攻擊事件,其中41%的受害者選擇支付贖金。部分組織還使用“零日漏洞+供應鏈”的組合式攻擊展現出強大的破壞力,例如:勒索軟件組織Colp利用MOVEit和GoAnyWhere兩個MTF零日漏洞與勒索病毒組合,引發多起重大數據泄露及勒索事件;朝鮮黑客組織Lazarus利用VoIP IPBX公司的3CX電話系統零日漏洞展開廣泛的供應鏈攻擊。

勒索攻擊不僅會導致經濟損失,更嚴重的是對國家基礎設施和通信網絡的正常運行產生嚴重影響。例如:2023年2月,全球范圍內數千臺VMware ESXi服務器被黑客利用并部署勒索軟件;2023年2月,知名美國衛星電視公司因勒索攻擊導致服務中斷超過一周;2023年5月,ABB遭受Black Basta勒索軟件攻擊導致部分數據泄露;2023年10月,思科IOS漏洞使得近42000臺思科設備受到影響;2023年11月,德國西部遭受大規模勒索軟件攻擊,導致多個城市和地區的地方政府服務癱瘓等事件。

【零日漏洞的發掘與利用,對攻擊者的技術素養和財力資源具有較高要求。然而,“零日漏洞、供應鏈攻擊、勒索”相結合所產生的協同效應,大幅提升了勒索組織的攻擊成功率,給全球眾多政府組織及高科技企業帶來了嚴峻的網絡安全威脅和挑戰。】

02 間諜軟件呈現復雜化演變趨勢

間諜軟件具有極高的隱蔽性,可以在不被察覺的情況下,收集用戶信息如身份、位置、網絡活動等,會對用戶的隱私和系統安全造成嚴重威脅。開發和利用間諜軟件實施攻擊的人員,通常具有深厚的技術功底,且大多對目標實施長期潛伏和監測,以實施更為深入和持久的數據竊取。

據網絡信息顯示,2023年7月,國內某高校遭受網絡攻擊事件中,上千臺遍布各國的網絡設備中發現了隱蔽運行“二次約會”間諜軟件及其衍生版本;2023年12月,iPhone歷史上最具復雜的間諜軟件攻擊“三角測量行動”(Operation Triangulation)被曝光,網絡信息顯示,該間諜軟件利用蘋果芯片中未記錄的特性繞過基于硬件的安全保護措施,自2019年以來便開始持續對iPhone設備進行攻擊,攻擊者借助三角測量攻擊,成功感染了俄羅斯外交使團及數千名使館工作人員的iPhone及卡巴斯基公司及多名員工,造成的后果不可估量。

【間諜軟件具有極高的隱蔽性和復雜性,但造成的后果往往又極為嚴重,建議企業建立產品服務供應商準入及定期評估管理機制,同時利用技術手段,加強對核心業務的網絡流量監測和分析,通過管理和技術手段相結合的方式,應對日益猖獗的間諜軟件威脅。】

03 云基礎設施安全引發的數據泄露呈上升趨勢,加強人員安全意識是核心

云計算是企業改進IT技術和基礎設施,持續加速企業數字化轉型的新方式,應用和數據已經逐步從原有傳統的IT環境延伸到云上(公有云、行業云、邊緣云、私有云)。諸多研究成果表明,人員自身安全意識已成為企業敏感數據泄露的主要根源。

2023年全球范圍內發生了多起與云基礎設施相關的數據泄露事件,根據 Radware 的多云報告,69%的組織報告稱因多云安全配置而遭遇過數據泄露。例如,2023年2月,美國國防部在Azure微軟云上的服務器錯誤配置導致軍事郵件數據泄露,其中大量內容涉及美國特種作戰司令部;2023年9月,微軟因共享訪問簽名(SAS)令牌配置失誤,致使38TB內部數據泄露;2023年5月,日本豐田公司云配置失誤導致26萬車主數據泄露,涉及車載設備ID、地圖數據更新以及日本車主的更新數據創建日期等信息;2023年10月,豐田公司還發現由于數據庫配置錯誤,導致超過200萬用戶信息泄露長達10年,泄露數據包括車輛識別號、底盤號和車輛位置信息等。

【對云基礎設施安全的擔憂,正成為企業應用云技術的“攔路虎”。云安全應用防護體系建設,需要企業、云服務商和安全廠商三方通力協作,在數字化時代做到統籌發展與安全,實現安全與新技術應用同步規劃、同步建設、同步使用的安全保障目標。】

04 網絡戰依然持續,大規模DDoS攻擊對關鍵信息基礎設施構成嚴重威脅

網絡戰已成為現代戰爭的重要組成部分,地緣政治緊張局勢的升級越來越多地映射到網絡空間,利用大規模篡改、數據泄露、憑證泄露以及分布式拒絕服務(DDoS)攻擊等方式,對全球關鍵信息基礎設施的穩定性造成破壞。相較傳統網絡攻擊,此類攻擊更加針對能源、交通、金融等關鍵信息基礎設施。

Anonymous Sudan(匿名蘇丹)是2023年網絡戰中較為突出的黑客組織,因使用大規模 DDoS 攻擊而聞名,幾乎每周都會發起攻擊,目標是航空公司、政府、銀行、大型企業、機場和電信公司。2023年,包括星鏈、微軟(Outlook、OneDrive以及Azure服務)、OpenAI、Cloudflare、Facebook在內的多家全球科技巨頭以及美國政府服務的網站均遭受到該組織攻擊。2023年10月,該組織還對以色列的工業控制系統(ICS)發動了多次攻擊,破壞了多個關鍵信息基礎設施。

【關鍵信息基礎設施安全防御是一個持續不斷的過程,其建設應從分析識別、安全防護、檢測評估、監測預警、主動防御、事件處置六個方面展開,整體上采用動態風控理念,強化安全管理職責,強調數據安全和供應鏈安全,落實閉環安全防護體系。】

05 網絡安全政策法規持續推進,隱私保護成為關注重點

網絡安全政策的出臺對于維護國家安全與社會穩定、保護公民權益、促進經濟發展具有重要意義和積極作用,同時也為構建安全、穩定、可信的網絡環境提供了有力保障。

2023年,全球各國政府圍繞網絡安全、數據安全、個人信息保護等持續出臺相關法律法規、政策。鑒于數據泄露和隱私濫用事件層出不窮,隱私保護也成為2023年全球關注的焦點。2023年3月,美國《國家網絡安全戰略》出臺,旨在確保數字生態系統的安全保障,并強化對于關鍵信息基礎設施供應商的安全要求;2023年10月,英國《在線安全法案》正式出臺,在保護兒童免受網絡傷害方面給出明確規定。2023年11月,歐盟更新了最新的《通用數據保護條例》(GDPR)及美國加州在2023年修訂的《加州消費者隱私法案》(CCPA)等法規,在維護用戶隱私權益方面發揮了顯著作用。政府、企業和個人紛紛努力探索加強數據保護、打擊隱私泄露以及規范不合理使用個人信息的途徑。

【網絡安全面臨的風險和挑戰在不斷增加,網絡安全政策法規的制定和實施需要不斷更新和完善,才能適應新的發展需求。完善和強化網絡安全法律法治體系,加強網絡安全法治體系現代化建設,是確保網絡空間安全、有序和繁榮的必要手段。】

2023天融信

網絡安全應急響應服務年度總結

全球化時代,網絡攻擊已不再局限于某個特定國家或地區,網絡安全已成為全球共同關注的重要議題。無論是追求經濟利益的勒索組織,還是近年來高發的數據泄露事件,都在時刻提醒著企業、組織、個人需要加強安全防御措施,提升安全防護意識。作為國家網絡空間安全建設的中堅力量,2023年天融信共為各行業客戶提供了近千次線上線下相結合的網絡安全應急響應服務,全力協助客戶挽救損失并快速恢復業務。根據總結報告顯示,攻擊事件主要集中在2-9月,華中、華南為主要目標地區,累計占比超過50%。

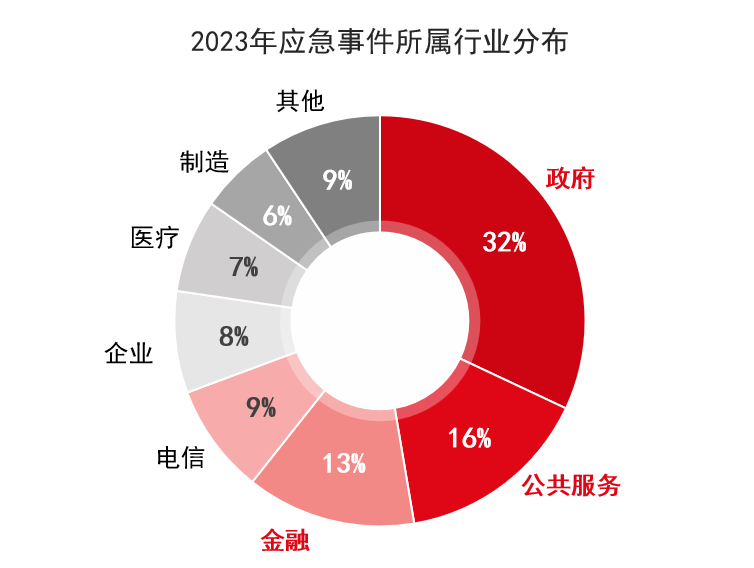

1、“政府部門、公共服務及金融行業”成為網絡安全事件高發的三大領域

從2023年天融信網絡安全應急服務的數據統計來看,政府部門、公共服務和金融行業由于其信息系統的重要性、數據敏感性以及對社會的影響力,成為網絡安全事件高發的領域。

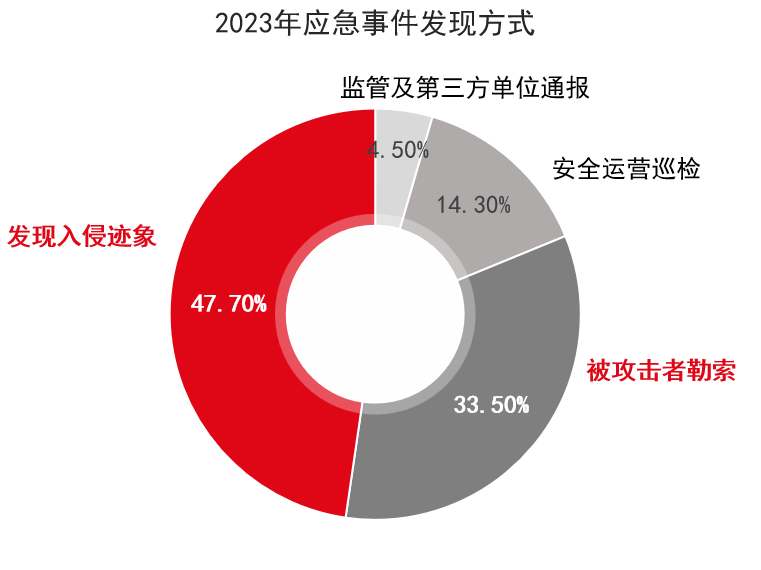

2、超過80%的組織無法及時、有效地發現網絡攻擊行為

根據收集的案例和數據顯示,能夠通過定期安全檢查及時發現并解決潛在問題的機構僅占14.3%,超過80%的政企組織往往在遭受勒索或系統呈現顯著入侵跡象后才覺察到攻擊事件。

深入剖析顯示,約有4.5%的政企組織在接收到上級主管單位、監管機構或第三方平臺的預警通報后,方才啟動應急響應。這些組織不僅在網絡安全運營體系方面顯得乏力,且缺乏必要的威脅情報支持,威脅發現能力存在明顯不足,其中部分還因此受到了法律和行政處罰。

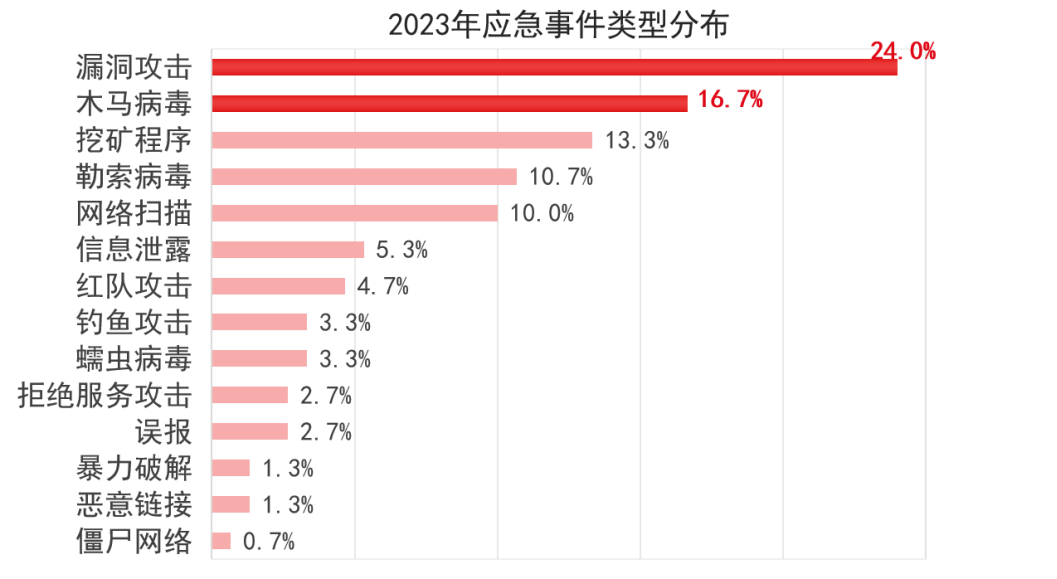

3、利用已知漏洞及惡意程序實施攻擊成為主要技術手段

在天融信應急服務處置的網絡安全事件中,漏洞攻擊和木馬病毒占據較大比例,合計超過40%。攻擊者以利用已知漏洞及惡意程序實施攻擊為主要技術手段,對大中型政企機構的重要服務器及數據庫實施攻擊,從而導致數據損毀或丟失等嚴重后果。此外,也凸顯出企業在已知漏洞排查與修復方面存在短板,亟待持續優化和完善相關流程、技術。

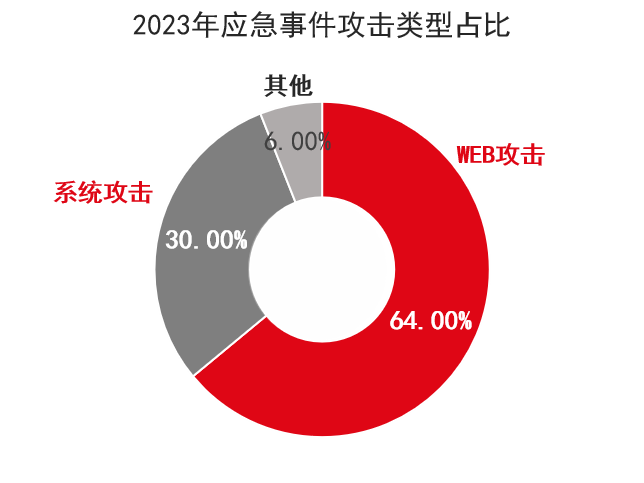

4、WEB資產成為主要攻擊目標向量

在攻擊目標方面,WEB資產仍為黑客攻擊的主要目標所在。據數據統計,2023年天融信應急服務處置的網絡安全事件中,針對WEB的攻擊事件所占比例高達64%。由于WEB資產在互聯網上具有較高的可見性和易接觸性,所以成為攻擊者的首選目標。攻擊者通過漏洞利用等攻擊技術獲取WEB資產權限后,可進入企業內網并進一步進行橫向滲透,尋找內網中更有價值的資產或數據。

5、網絡木馬及后門程序是實現遠程控制的關鍵工具

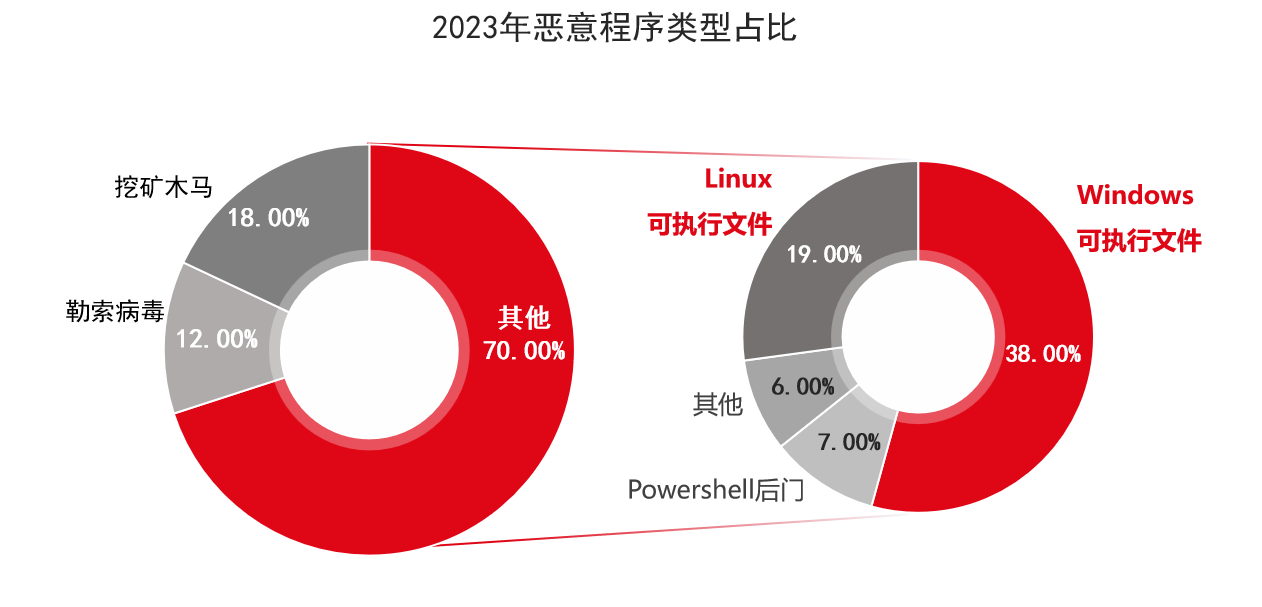

在2023年的應急事件中,一般木馬占比70%、勒索病毒占比12%、挖礦木馬占比18%。在一般木馬中,Windows可執行文件、Linux可執行文件和PowerShell后門這三種類型占據了總量的90%以上。各組織和企業需加強內部網絡安全建設,針對多變種勒索病毒、挖礦木馬以及隨時可能出現的新型病毒制定完善的應急方案和安全防護措施,實現應急常態化管理。

6、勒索攻擊主流病毒家族

在2023年全年的勒索病毒事件中,TellYouThePass、Phobos、LockBit3.0、MKP四個勒索病毒家族需要特別關注,及時打補丁、更新安全軟件、定期備份重要數據、使用強密碼仍是勒索病毒防御的主要手段。

· TellYouThePass通常會要求受害者交出密碼才能解鎖被加密的數據。由于其高隱蔽性和針對性,用戶多在不知不覺中成為受害者。

· Phobos傾向于攻擊大型企業或組織,通常利用漏洞入侵受害者的系統,然后加密其文件。

· LockBit3.0以高級的加密算法和強大的攻擊能力而著稱,常通過釣魚郵件或其他惡意軟件傳播,一旦感染便會加密所有文件。

· MKP具有較強的自適應性,能夠針對不同的操作系統和應用程序進行定制化的攻擊。傳播途徑多樣,包括惡意廣告、假冒的軟件更新以及暗網上出售的Exploit Kits等。

隨著信息技術的發展,安全威脅不但數量、形式種類越來越多,而且其破壞性也越來越大。網絡安全應急響應服務是網絡安全保護的重要措施之一,也是保護網絡安全的最后一道防線。《中華人民共和國網絡安全法》《網絡安全等級保護條例(征求意見稿)》《關鍵信息基礎設施安全保護條例》中,也明確提及要加強網絡安全應急響應能力建設,鼓勵或規定部門和單位采購網絡安全應急服務。通過健全防御措施,建立及時有效的應急處置,能最大限度減少損失,更好地保障關鍵信息基礎設施的安全。