近日,國家計算機病毒應急處理中心和計算機病毒防治技術國家工程實驗室依托國家計算機病毒分析平臺監測發現木馬病毒最新變種——“銀狐”。大量偽裝成“電子發票開具成功”的釣魚郵件正在流通,郵件中“點擊下載此發票”的鏈接,實則為銀狐病毒下載地址。

圖片來源:國家計算機病毒應急處理中心官方微博

某單位已出現用戶點擊后終端被控制的情況,境外勢力正通過此類手段對國內多個行業的終端進行針對性滲透。一旦中招,用戶不僅個人數據面臨泄露風險,個人賬戶資金安全也將受到嚴重威脅。

經驗證,天融信下一代防火墻、EDR、自適應安全防御系統、APT安全監測系統均可精確檢測并查殺該病毒,提供全面的安全保護,有效阻止該事件蔓延。

病毒樣本分析

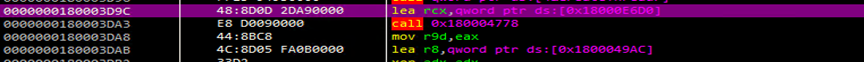

天融信諦聽實驗室已獲取該銀狐病毒樣本,并進行技術分析,其攻擊步驟如下:

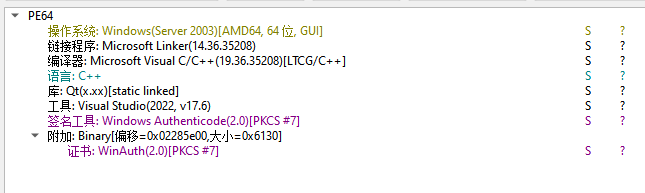

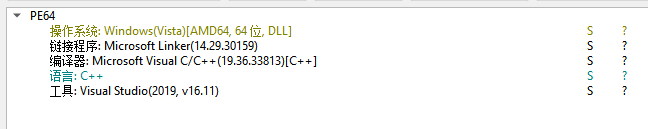

用偵殼軟件檢測,無殼

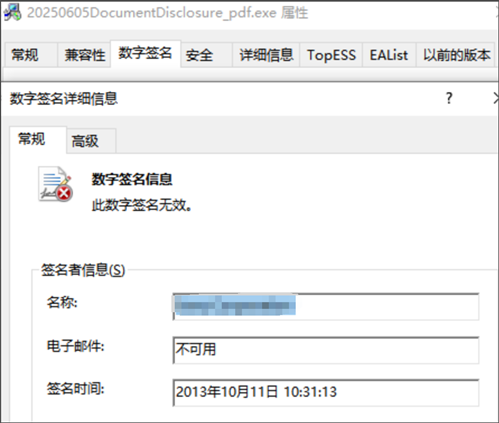

檢測數字簽名,提示無效

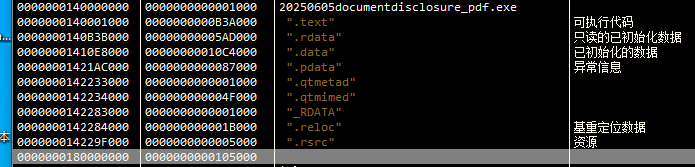

程序運行后,解壓shellcode

將病毒代碼儲存成文件,修復后,用偵殼軟件檢測,判斷無殼

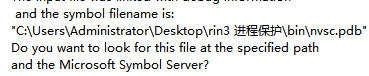

從pdb信息來看有進程保護功能

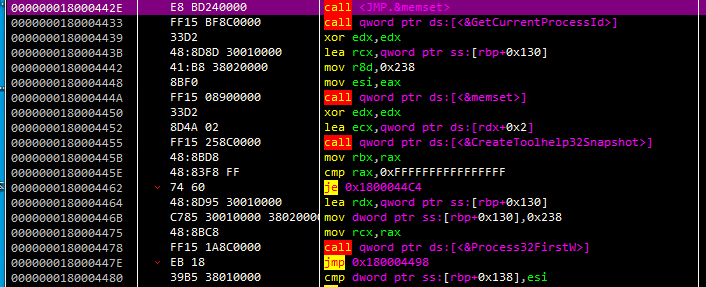

獲取當前主機進程列表,查找是否存在以下名稱的進程

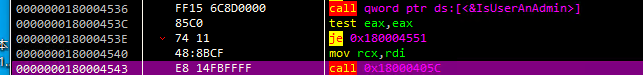

判斷是否管理員權限運行

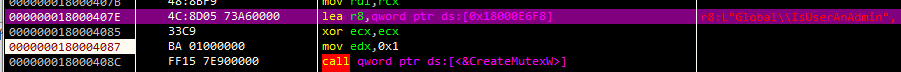

建立互斥,避免重復運行

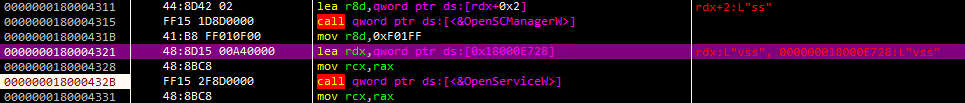

打開指定服務

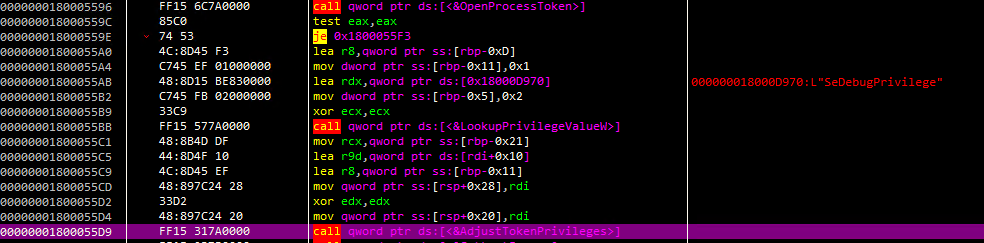

獲取進程令牌后,嘗試提權

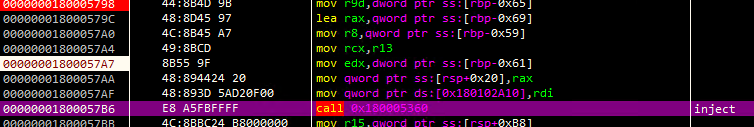

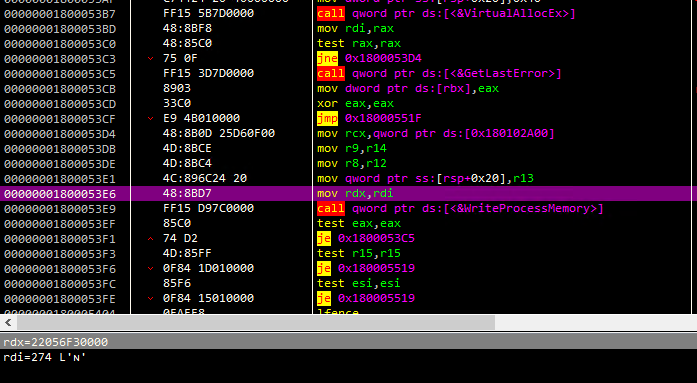

準備工作完畢后,開始入侵進程

申請內存空間,寫入數據

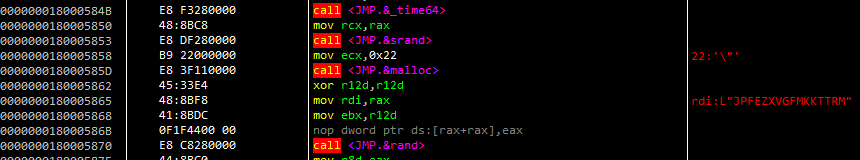

獲取時間,生成隨機數

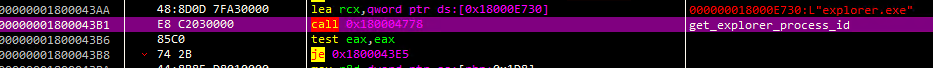

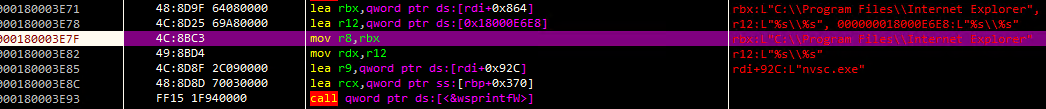

如果vss服務注入失敗,嘗試注入其他指定進程

解密黑客IP

加載文件名和服務名

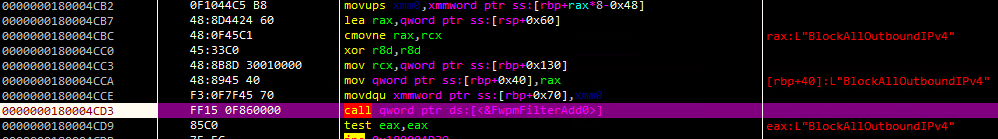

檢測指定進程是否存在,如果存在調整fwp設置

fwp過濾設置

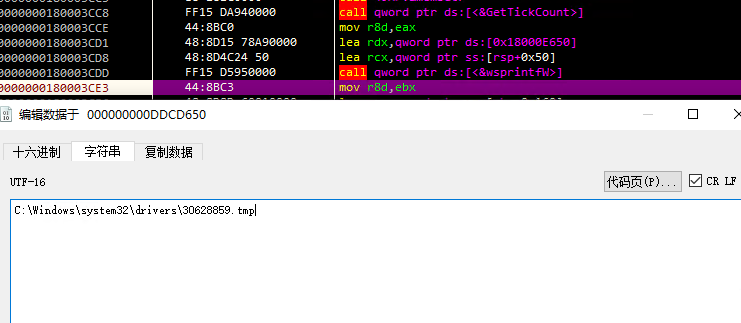

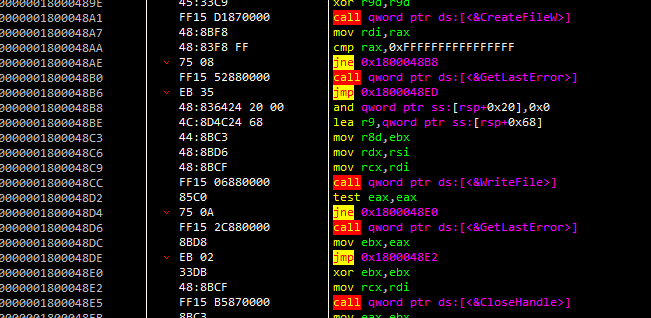

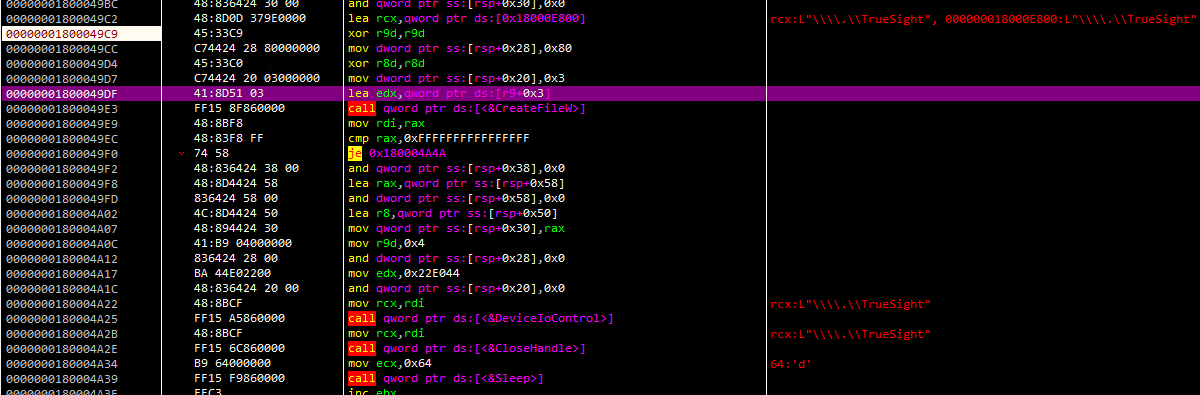

加載文件名參數,生成文件,該文件為驅動文件,用來對抗殺毒軟件

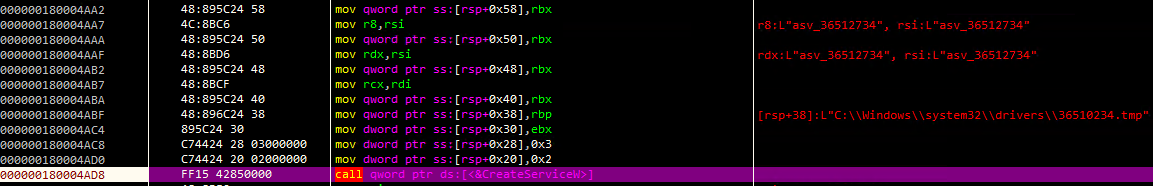

創建服務并啟動

獲取指定進程信息

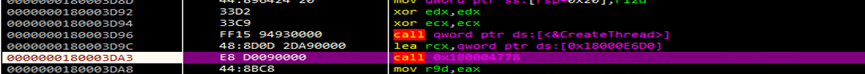

調用釋放的驅動文件,對之前獲取的進程處理

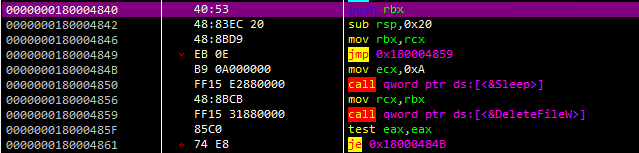

新建指定文件

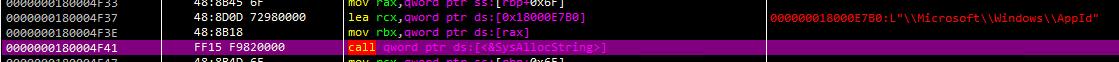

調用com接口,設置計劃任務,將上面生成的文件,設置開機自啟動

設置程序自銷毀,將源文件刪除

對指定進程涉及的服務刪除

銀狐病毒首先通過偽裝成系統核心進程(如svchost.exe、winlogon.exe)注入惡意代碼,破壞系統穩定運行;進而通過注冊自啟動服務和建立隱蔽通信通道(如RPC)實現持久化駐留,長期潛伏于設備中;在釋放驅動文件對抗安全軟件并提權獲取管理員權限后,大肆竊取用戶隱私及重要敏感數據;最終,病毒會與黑客控制服務器建立連接完成數據外泄,并自動刪除源文件銷毀入侵痕跡。

這種隱蔽的入侵手法不僅讓用戶難以察覺異常,還為后續攻擊埋下隱患,對設備與數據安全構成系統性的嚴重威脅。

在此,小天也提醒大家,帶密碼的加密壓縮包并不代表內容安全,此次攻擊者為壓縮包設置了解壓密碼,并在釣魚信息中告知密碼,以此逃過了部分安全軟件的檢測,使其具有更強的傳播能力。

本次攻擊者使用的釣魚信息仍然以偽造官方通知為主,大家要時刻保持警惕性與防范意識,養成更新殺毒軟件的習慣,及時采取防護措施,謹防各類電信網絡詐騙活動。

日常,如發現電腦操作系統的安全功能和防病毒軟件在非自主操作的情況下被異常關閉,就要引起警惕,立即切斷網絡,對重要數據進行備份遷移后暫停使用該設備,待專業人員檢測、排查確認安全后,再重新投入使用。

天融信產品防御配置指南

天融信下一代防火墻系統防御配置

1、通過訪問控制策略或黑名單禁用“13.230.98.233”等黑客IP地址及RPC協議,阻斷銀狐病毒通信連接建立;

2、升級到最新病毒特征庫,配置病毒防護策略,檢測并阻斷銀狐病毒,記錄相關日志;

3、配置郵件過濾功能,將已出現的銀狐病毒郵件內容加入黑名單進行過濾;

4、啟用威脅情報功能,實時攔截與銀狐病毒相關的最新IP或域名等,加快攔截效率;

5、開啟聯動功能,獲取天融信EDR、僵尸網絡木馬和蠕蟲監測與處置等產品檢測結果,及時阻斷內網已感染主機橫向傳播,控制網絡傳播范圍。

天融信EDR系統防御配置

1、啟用郵件監控模塊,對接收郵件的附件實施掃描機制,精準攔截含“電子發票”類釣魚鏈接的惡意郵件,從源頭切斷病毒傳播鏈;

2、開啟文件實時監控功能,重點針對“.pdf.exe.doc.exe”等偽裝格式的“電子發票”類文件進行深度掃描,發現異常文件立即隔離,防止病毒執行與擴散;

3、開啟系統加固功能,可有效攔截該銀狐病毒對系統關鍵位置進行破壞和篡改。

天融信自適應安全防御系統防御配置

1、部署微隔離策略,基于協議、端口、IP等維度阻斷異常流量通信,構建網絡訪問控制屏障,有效遏制病毒在局域網內的橫向擴散風險;

2、建立周期性漏洞掃描機制,覆蓋系統、數據庫、中間件等資產,及時修復可能被病毒利用的安全漏洞,提前消除攻擊面;

3、啟用病毒實時檢測引擎,針對銀狐病毒無殼特性,結合行為分析技術對未知病毒進行智能攔截,通過動態特征識別提升防御精準度。

天融信APT安全監測系統檢測配置

1、在安全策略中開啟惡意文件檢測功能后,產品通過威脅情報檢測、病毒檢測、TAI01-固網惡意程序檢測智慧引擎與沙箱檢測等一體化多引擎檢測能力,精準識別流量中的銀狐病毒。

2、在研判處置模塊中查看銀狐病毒檢測結果,點擊【惡意文件詳情】可獲取病毒特征詳情及沙箱分析報告。

天融信產品獲取方式

● 天融信下一代防火墻系統特征庫下載地址:ftp://ftp.topsec.com.cn/

● 天融信EDR單機版下載地址:http://edr.topsec.com

● 天融信自適應安全防御系統、天融信EDR企業版試用可通過天融信各地分公司獲取:http://www.jinri-gushi.com/contact/

● 天融信APT安全監測系統規則庫獲取方式:https://knowledge.topsec.com.cn/

相關閱讀

1、央視點名!GoldPickaxe新型AI病毒入侵,你的臉還安全嗎?